Проблема запоминания паролей и ее решение

Понимание тенденций защиты «цифровых дверей» в системы и применение современных методов аутентификации является ключевым для обеспечения надежной защиты не только военных, финансовых или медицинских данных, но и любых нематериальных активов. Потеря этих активов может причинять вред не только государству или бизнесу, но и множеству обычных пользователей компьютеров и смартфонов.

Традиционные способы использования паролей постепенно отмирают, поскольку современные вычислительные мощности для взлома значительно превышают возможности людей по запоминанию надежных паролей. Это создает серьезные вызовы для безопасности доступа к множеству систем, потому что от этой безопасности зависит защита личных и корпоративных данных.

Эта статья предоставит специалистам по безопасности полезные советы по повышению осведомленности пользователей и разработчиков программного обеспечения о важности надежных паролей, средств их защиты и других методов, связанных с аутентификацией. В то же время статья будет интересна широкому кругу читателей: от пользователей и системных администраторов до менеджеров ИТ и системных аналитиков.

Как хакеры взламывают пароли, и почему это возможно

Чтобы понять логику хакеров, стоит начать с осознания, что любые правила, упрощающие запоминание паролей, так же упрощают и их раскрытие. То есть, способы создания паролей одновременно формируют методы их подбора.

Рассмотрим этот принцип на примере самых популярных шаблонов создания паролей и методов их подбора.

- Цифры подряд — «1234», «123456», «87654321». Удивительно, что в XXI веке все еще есть системы, которые не запрещают создание таких паролей. Они чрезвычайно популярны из-за их простоты запоминания, но так же легко поддаются взлому.

- Популярные слова — »password», »unknown», »admin», »user». Они представляют категорию паролей, обычно ассоциирующихся с базовыми или административными функциями, или являются общими, по умолчанию или общепринятыми терминами, которые часто используются для удобства.

- Клавиатурные и буквенные последовательности — «qwerty», «asdfgh», «abcdef». Это простые последовательности символов, которые легко запоминаются и быстро набираются на клавиатуре. Их порядок определяется соседними клавишами клавиатуры QWERTY или алфавитным порядком.

- Комбинация цифр и букв — «abc123», «a1b2c3», «password1». Эти последовательности немного сложнее простых последовательностей букв или цифр. Они сочетают в себе буквенные и числовые элементы. Это на первый взгляд может создавать впечатление большей безопасности. Однако они также являются достаточно предсказуемыми и часто используются пользователями.

- Простые числовые комбинации — «123123», «111111», «020202». Их легко запомнить благодаря повторяющейся структуре. Каждый из этих паролей содержит несколько идентичных частей, что делает их удобными для пользователей, но в то же время уязвимыми к взлому.

- Распространенные фразы — «letmein», «iloveyou», «welcomehome». Хотя формально это парольные фразы, которые должны быть надежнее, чем отдельные слова, они являются слишком простыми и популярными фразами, которые часто используются в повседневной жизни. Они основаны на популярных выражениях или эмоциональных высказываниях, что помогает пользователям их легко запомнить, а злоумышленникам легко предугадать.

- Личные имена — «ashley», «michael», «robert». Пользователи часто используют личные или популярные имена в качестве паролей из-за их легкости запоминания и эмоциональной связи. Однако такие пароли очень уязвимы к взлому, поскольку имена легко предугадать или найти в словарях или других общедоступных источниках.

- Годы и даты — «13011990», «2007», «19Sep1985». Использование таких паролей имеет свои преимущества, поскольку они легко запоминаются благодаря личной значимости дат, но в то же время их легко могут угадать злоумышленники, если даты известны. Даже если нет, их относительно легко подобрать.

- Имена брендов или компаний — «Google2023», «Apple123», «Samsung!». Пароли, состоящие из имен известных брендов или компаний, выбираются пользователями из-за их узнаваемости и легкости запоминания. Хотя такие пароли могут казаться индивидуальными, их популярность делает их легко предсказуемыми и уязвимыми к атакам методом словарей.

Причины проблемы паролей

Итак, мы рассмотрели основные шаблоны запоминания паролей и одновременно осознали, что любые шаблоны лежат в основе разработки методов взлома паролей. Но является ли это единственной причиной проблемы?

Знание причин, почему до сих пор существуют слабые пароли, позволит специалистам по безопасности лучше управлять рисками и создавать более целенаправленные образовательные программы и политики. Эти причины, а скорее, факторы можно разделить на несколько основных категорий:

- Человеческие и культурные факторы:

- Простота запоминания.

- Минимизация усилий.

- Недостаток осведомленности.

- Недостаточное образование.

- Социальные нормы.

- Отношение к безопасности.

- Технические причины:

- Ненадлежащее проектирование систем.

- Отсутствие поддержки менеджеров паролей.

- Отсутствие многофакторной аутентификации или других методов.

- Психологические факторы:

- Иллюзия безопасности.

- Переоценка возможностей по защите учетных записей.

- Недооценка методов хакеров.

- Откладывание на будущее.

- Организационные и экономические факторы:

- Политика компании не предусматривает установления строгих требований к паролям.

- Организация не инвестирует в обучение своих работников.

- Неправильная оценка рисков (баланса потерь и выгод, ложное представление о рисках взлома).

Слабые пароли остаются популярными из-за сочетания человеческих, культурных, технических, психологических, организационных и экономических факторов. Надежная защита данных и безопасность учетных записей является результатом не только технологических решений, но и сознательных действий пользователей и разработчиков.

Современные методы взлома и злоупотребления данными требуют постоянного внимания и адаптации. Поэтому стоит активно совершенствовать свои знания и внедрять новые методы и инструменты безопасности. Только комплексный подход позволит обеспечить надежную защиту в цифровом мире.

Методы взлома паролей

Взлом паролей является одной из самых распространенных угроз в кибербезопасности. Кроме простого подбора вариантов паролей, существует несколько других, более сложных методов взлома. Ниже приведен подробный обзор шести основных методов, используемых хакерами для компрометации паролей.

Эта информация будет полезна разработчикам программного обеспечения, системным администраторам и специалистам по информационной безопасности. В то же время, обычные пользователи также могут получить полезное понимание, которое улучшит защиту их паролей.

1. Социальная инженерия

Социальная инженерия заключается в манипулировании людьми с целью получения конфиденциальной информации, включая пароли. Среди ключевых подходов можно выделить:

- Использование убедительных историй или аргументов.

- Использование авторитетных ролей (техподдержка, руководство).

- Эксплуатация доверия и психологических слабостей.

Например, хакер звонит в компанию, представляясь сотрудником технической поддержки. Он сообщает целевому лицу, что в его учетной записи обнаружена подозрительная активность, и срочно нужно сменить пароль. Хакер просит предоставить текущий пароль для «подтверждения личности» или присылает фальшивую форму, которую необходимо заполнить.

Для повышения осведомленности и подготовки персонала к таким угрозам, наша компания проводит реалистичные симуляции фишинга. Это помогает идентифицировать уязвимые места и повысить уровень защиты.

2. Атаки грубой силы (brute force)

Брутфорс-атака заключается в автоматическом переборе всех возможных комбинаций парольных символов до нахождения правильного пароля. Ключевые характеристики:

- Использование мощных компьютеров для быстрого перебора.

- Применение программных инструментов, таких как «John the Ripper» или «Hashcat» (популярные инструменты для взлома паролей).

- Высокая вероятность подбора коротких паролей.

Например, хакер использует специализированное программное обеспечение, которое автоматически генерирует и вводит миллионы возможных комбинаций паролей. Программа начинает с самых коротких и простых паролей, постепенно переходя к более сложным.

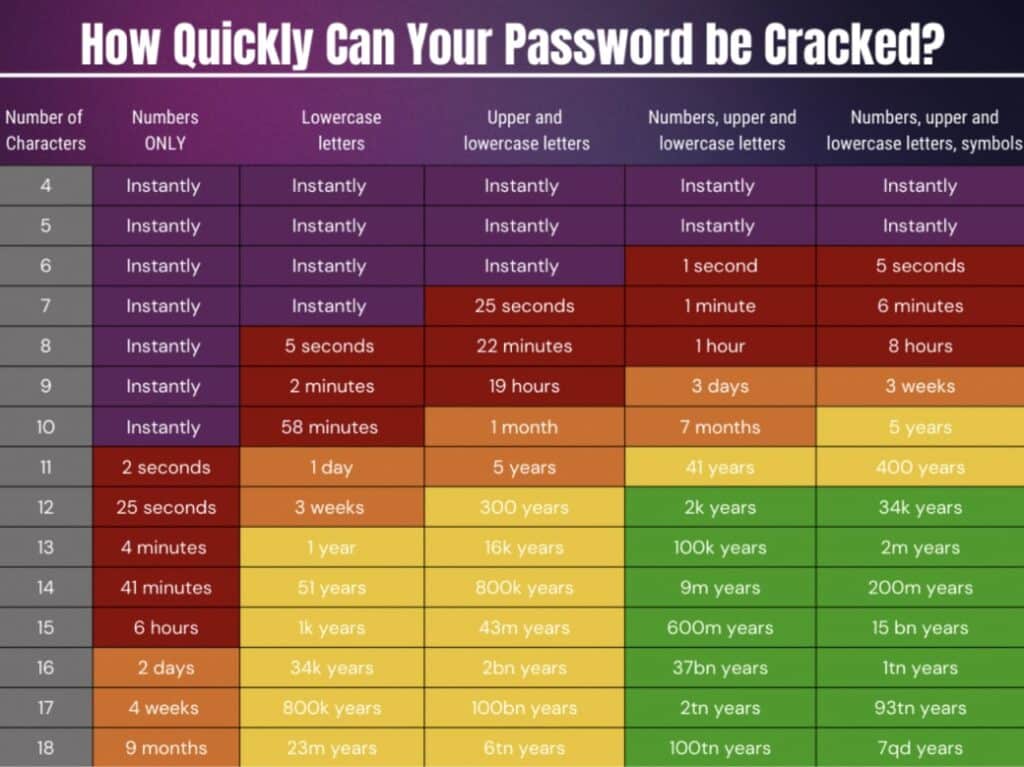

В таблице ниже приведено время взлома паролей атакой «грубой силы» в зависимости от длины и сложности паролей. Левый верхний угол — самые слабые пароли, а правый нижний — самые сильные.

Эта таблица показывает не только важность сложных и длинных паролей, но и конкретную связь между сложностью и длиной пароля. Эта связь обусловлена временем, которое тратит хакер на взлом пароля методом перебора символов.

3. Атаки методом словарей

Словарная атака использует предварительно собранные списки самых распространенных паролей, которые часто используют люди. Собственно, это и есть подбор известных слов, о котором мы писали выше. Здесь мы должны описать эту атаку с технической точки зрения и отметить технические особенности и преимущества этой атаки:

- Использование больших баз данных общих паролей.

- Более высокая скорость по сравнению с брутфорс-атаками, поскольку количество комбинаций значительно меньше.

- Большая эффективность против учетных записей с простыми или популярными паролями.

Например, хакер использует базу данных («словарь») паролей, содержащую все известные слова всех языков и миллионы известных (в том числе, взломанных ранее) паролей, начиная с «123456», «password», «qwerty» и т.д. Программа автоматически подставляет эти пароли к учетной записи жертвы, пока не найдет правильный.

4. Атаки методом радужных таблиц

Радужные таблицы используют предварительно вычисленные значения хеш-функций для быстрого нахождения соответствующих паролей, к которым были применены некоторые слабые алгоритмы хеширования, используемые для создания хеш-кодов паролей. Это позволяет значительно ускорить процесс взлома паролей по сравнению с брутфорс-атаками, и в то же время дает больше вариантов паролей, чем словарная атака. Ключевые аспекты:

- Использование предварительно вычисленных таблиц хешей.

- Подготовка больших объемов данных, включающих миллионы возможных хешей паролей.

- Эффективность при использовании стандартных хеш-функций, таких, как MD5 или SHA-1 без «соли».

Например, хакер имеет доступ к базе данных хешей паролей. Вместо того чтобы перебирать все возможные комбинации паролей, хакер использует радужную таблицу для быстрого нахождения подходящего пароля по его хешу. Это значительно ускоряет процесс взлома, поскольку вычисление хэшей заранее позволяет избежать повторного вычисления во время атаки.

5. Кейлоггеры и шпионское программное обеспечение

Кейлоггеры и шпионское программное обеспечение (ПО) предназначены для отслеживания и записи нажатий клавиш пользователя с целью получения паролей. Ключевые шаги:

- Использование вредоносного ПО для незаметной установки на компьютер жертвы.

- Постоянное отслеживание активности пользователя.

- Отправка собранных данных хакеру для дальнейшего использования.

Например, хакер устанавливает кейлоггер на компьютер жертвы через вредоносное программное обеспечение, которое может быть загружено вместе с бесплатной программой или через фишинговый сайт. Кейлоггер записывает все нажатия клавиш, включая пароли, и пересылает их хакеру.

6. Комбинированные атаки

Комбинированные атаки включают использование различных методов взлома паролей и получения конфиденциальной информации. Эти атаки повышают эффективность и скорость взлома за счёт равномерного поиска слабостей разного типа (низкое разнообразие символов, малое количество символов, наличие слов в пароле и т. д). Особенности:

- Сочетание прямых и косвенных методов получения паролей для повышения эффективности.

- Применение автоматизации процессов, связанных с получением паролей (рассылки, фишинг, шпионское ПО, прямые атаки на пароли).

- Использование адаптивных алгоритмов, которые меняют стратегию в зависимости от полученных результатов.

Примерами таких атак могут быть:

- Социальная инженерия + кейлоггеры (заманивание на вредоносный веб-сайт и незаметная установка шпионского ПО).

- Фишинг + брутфорс-атака (сбор информации и ее использование для взлома).

- Атаки методом словарей + атаки по шаблону (использование словарей и популярных шаблонов, например, даты рождения и имена) и др.

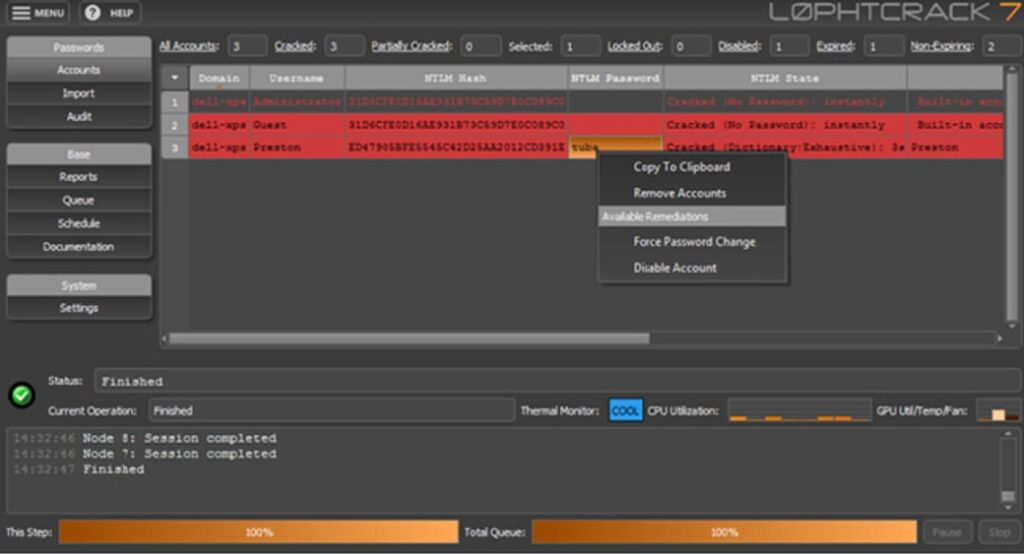

Ниже приведен снимок экрана L0phtCrack, популярного инструмента для реализации комбинированных атак.

Защита от взлома паролей требует осознания существующих методов атак и применения соответствующих мер безопасности. Надежный пароль до сих пор является основной защитой вашей личной информации в цифровом мире. Рекомендуется создавать пароли длиной не менее 12-16 символов, использовать различные типы символов и избегать очевидных шаблонов и личной информации.

Уникальные пароли для каждой учетной записи и смена паролей, когда вы чувствуете риск, могут значительно повысить безопасность. Фразовые пароли из случайных слов являются удобными для запоминания и сложными для взлома. Для решения проблемы трудности запоминания таких паролей стоит обратить внимание на использование менеджеров паролей, которые создают и хранят сложные пароли, значительно упрощая процесс управления безопасностью. Остановимся на них подробнее.

Менеджеры паролей

Что такое менеджер паролей, и как он работает?

Менеджер паролей — это специализированное программное обеспечение или сервис, предназначенный для создания, хранения и управления паролями пользователей безопасным способом. Менеджеры паролей хранят пароли в зашифрованном виде и подсказывают или подставляют (полуавтоматически вводят) их при входе на веб-сайты или в приложения, что обеспечивает удобство и безопасность.

Как работает менеджер паролей:

- Генерация паролей. Менеджеры паролей могут автоматически создавать сложные случайные пароли. Пользователи могут настраивать длину и сложность паролей, включая использование заглавных и строчных букв, цифр и специальных символов.

- Хранение паролей. Сгенерированные или введенные пользователем пароли хранятся в зашифрованном виде в базе данных менеджера паролей. Для доступа к этой базе используется главный пароль или составной метод аутентификации (например, пин-код + биометрия).

- Автоматическое заполнение форм. Менеджеры паролей могут автоматически заполнять формы для входа на веб-сайтах. Это упрощает процесс аутентификации и уменьшает риск фишинга.

- Синхронизация между устройствами. Многие менеджеры паролей поддерживают синхронизацию данных между различными устройствами. Это позволяет пользователям получать доступ к своим паролям с любого устройства, подключенного к Интернету.

Рассмотрим примеры таких инструментов, их преимущества и недостатки.

Популярные менеджеры паролей

- Google Password Manager. Менеджер паролей Google является встроенным во многие сервисы Google. Этот менеджер известен преимущественно из-за применения в браузере Chrome. Google Password Manager предлагает генерацию сложных паролей, поддерживает автоматическое заполнение форм, синхронизацию паролей через учетную запись Google, защиту паролей с помощью шифрования и удобный доступ к сохраненным данным через браузер.

- LastPass. Один из самых популярных менеджеров паролей, который предлагает бесплатную и платную версии. Поддерживает генерацию паролей, хранение паролей, автоматическое заполнение форм, синхронизацию между устройствами, многофакторную аутентификацию, хранение заметок и шифрование AES-256.

- 1Password. Известный менеджер паролей с высоким уровнем безопасности. Предлагает семейные, индивидуальные и корпоративные планы с поддержкой многофакторной аутентификации и синхронизацией между устройствами. Поддерживает автоматическое заполнение форм, шифрование AES-256, Touch ID и Face ID, а также интеграцию с различными платформами.

- Bitwarden. Открытый менеджер паролей с высоким уровнем безопасности и бесплатной основной версией. Поддерживает хранение паролей, автоматическое заполнение форм, синхронизацию между устройствами, шифрование AES-256 и многофакторную аутентификацию.

- Dashlane. Менеджер паролей с интуитивно понятным интерфейсом и широкими возможностями, включая VPN, автоматическое заполнение форм и мониторинг даркнета.

- Keeper. Безопасный менеджер паролей, который предлагает дополнительные функции для бизнеса, включая управление паролями для команд, интеграцию с корпоративными системами, отчеты о безопасности, интеграцию с SSO и LDAP.

Таким образом, менеджеры паролей повышают уровень защиты личных и корпоративных данных, упрощая процесс управления паролями и повышая общую безопасность пользователей в Интернете.

В то же время надо помнить, что в менеджерах паролей, как и в любом сложном программном обеспечении, иногда обнаруживаются технические уязвимости. Кроме того, вы можете потерять ваш главный пароль от менеджера паролей. Такие события могут скомпрометировать или уничтожить все ваши пароли. То есть, по сравнению с запоминанием паролей в голове, менеджеры паролей создают риск новой точки отказа. Поэтому следует использовать эти приложения и сервисы с осторожностью.

Они могут использоваться как самостоятельные инструменты или могут быть составной частью многофакторной аутентификации. Для полноты изложения, должны рассказать о ней немного больше.

Многофакторная аутентификация (MFA)

Что такое MFA?

Многофакторная аутентификация (MFA), в частности, двухфакторная аутентификация (2FA) или двухшаговая верификация, — это метод защиты доступа к учетным записям и системам, который требует от пользователя предоставления двух или более независимых доказательств подлинности своей личности. MFA значительно повышает уровень безопасности, поскольку для получения доступа злоумышленник должен иметь не только пароль, но и другие факторы аутентификации.

Как работает MFA?

MFA использует комбинацию нескольких факторов аутентификации, которые могут включать в себя:

- Что-то, что вы знаете (например, пароль или PIN-код).

- Что-то, что у вас есть (например, телефон, смарт-карта или токен).

- Что-то, что является частью вас (например, биометрические данные: отпечаток пальца, распознавание лица или радужной оболочки глаза).

Когда пользователь пытается войти в систему, он сначала вводит свой пароль. После этого система требует дополнительный фактор аутентификации, например, код, присланный на смартфон или сканирование отпечатка пальца. Только после успешного прохождения всех этапов аутентификации пользователь получает доступ.

Типы многофакторной аутентификации:

- SMS-коды — код для аутентификации отправляется на мобильный телефон. Этот способ получения второго фактора исторически был одним из самых первых, однако современные стандарты безопасности больше не считают его достаточно надежным из-за уязвимостей мобильных сетей.

- Мобильные приложения — специальные программы для генерации одноразовых кодов.

- Биометрия — использование физических характеристик пользователя для аутентификации, таких как отпечаток пальца, распознавание лица или радужной оболочки глаза.

- Аппаратные токены — физические устройства, которые генерируют одноразовые коды или подключаются к компьютеру (например, YubiKey).

- Email-коды — коды для аутентификации, которые отправляются на электронную почту пользователя.

- Пуш-уведомления — уведомление отправляется на мобильное устройство пользователя, и он должен подтвердить вход нажатием кнопки, а иногда ещё и выбрать нужную кнопку из нескольких.

Важно учесть, что смартфоны, которые часто используются для получения кодов MFA, также могут стать объектом атак. Злоумышленники могут осуществить атаку путем взлома смартфона или SIM-карты. Для минимизации этих рисков следует придерживаться следующих мер:

- Установка надежного пароля блокировки смартфона.

- Регулярное обновление программного обеспечения смартфона.

- Использование антивирусного ПО и фаервола.

- Защита SIM-карты с помощью PIN-кода и контракта с оператором мобильной связи или регистрации вашего удостоверения личности у оператора.

- Включение функций отслеживания и блокировки смартфона в случае его потери или кражи.

- Внимательное отношение к подозрительным сообщениям или звонкам, которые могут быть попыткой социальной инженерии.

MFA является важным инструментом для защиты учетных записей и систем, обеспечивая дополнительный уровень безопасности и защиту от многих видов атак. Использование нескольких факторов аутентификации в десятки и сотни, если не в тысячи раз усложняет задачу злоумышленникам и обеспечивает лучшую защиту данных как для отдельных пользователей, так и для организаций.

Общие советы специалистам по безопасности относительно безопасности аутентификации

Учитывая важность паролей в защите личных и корпоративных данных, необходимо принимать конкретные меры для повышения надежности этой защиты. Вот несколько ключевых рекомендаций:

- Способствуйте использованию сложных и уникальных паролей, а также политик их безопасности, например, внедряйте генераторы паролей, CAPTCHA или ограничение количества попыток ввода паролей.

- Внедряйте надежные менеджеры паролей и правила их использования. Управляйте рисками компрометации и потери пользователями главного пароля менеджера паролей.

- Внедряйте многофакторную аутентификацию, технологии единого входа SSO и современные решения, средства и методы идентификации и управления доступом (IAM).

- Используйте программы тренингов по информационной безопасности для пользователей и разработчиков программного обеспечения.

- Проводите регулярные аудиты систем и всей организации, включая оценку правильности поведения пользователей и системных администраторов.

- Регулярно обновляйте собственные знания и навыки по кибербезопасности.

Внедрение этих мер поможет значительно повысить уровень безопасности учетных записей и защитить данные от несанкционированного доступа, утечки, уничтожения, подделки и искажения.

В то же время, не останавливайтесь только на этом. Ищите новые подходы к повышению безопасности с одновременным снижением затрат. Например, использование технологии SSO позволяет упростить управление доступом к ресурсам, одновременно снижая риски, связанные с множественными паролями и неправомерным доступом к системе.

Другой пример — беспарольная аутентификация. Вместо паролей в некоторых случаях могут использоваться биометрические данные (отпечатки пальцев, распознавание лица), одноразовые пароли, или ссылки на электронную почту или SMS. Это либо повышает безопасность, либо улучшает пользовательский опыт, уменьшая необходимость помнить сложные пароли.

Наконец, оптимизируйте расходы и неудобства пользователей, связанные с аутентификацией. Например, контекстная и адаптивная аутентификация использует контекстную информацию для принятия решений по доступу, включая местонахождение пользователя, тип устройства, время доступа и поведенческие факторы. Адаптивная аутентификация может повысить или снизить требования к аутентификации в зависимости от выявленного риска, например, требовать дополнительного подтверждения личности при подозрительных действиях.

Мы, как и другие эксперты по кибербезопасности мирового уровня, активно работаем над продвижением культуры безопасности и повышением осведомленности пользователей и разработчиков ПО, чтобы обеспечить надежную защиту личных и корпоративных данных. Поэтому мы можем помочь вам в проведении оценки безопасности, тестов на проникновение, с расследованием инцидентов и тренингами по повышению безопасности ваших систем, а также многими другими задачами информационной безопасности.

По промокоду «IAM» закажите сегодня бесплатную консультацию по безопасности ваших учетных записей, аутентификации и режима доступа, или любых других вопросов по кибербезопасности.