Версия 1.6 от 1.12.2025

Введение в автоматизацию и системную интеграцию в информационной безопасности

К нашему удивлению, за десятилетия работы в области информационной безопасности, мы не встретили достаточно полного и последовательного, и при этом лаконичного обзора программно-аппаратных решений в области кибербезопасности, их классификации, описания взаимосвязей и эволюции. Поэтому мы решили создать такой обзор, прежде всего, для наших внутренних целей.

Пройдя в корпоративной безопасности пути аудиторов, менеджеров, разработчиков, консультантов и предпринимателей, мы убедились в том, что основы автоматизации и системной интеграции в области безопасности являются необходимыми не только для стратегического управления или разработки архитектур безопасности, но и для оценки безопасности, управления рисками, защиты данных и приложений, операционной безопасности и многих других отраслей современной кибербезопасности. Мы намерены постоянно поддерживать, исправлять и дополнять этот обзор с вашей помощью.

Такой подход соответствует нашей философии, так как мы в H-X Technologies стремимся не только предоставлять вам эффективные услуги и уникальные решения в сфере информационной безопасности, но и делиться как нашим опытом, так и новейшими достижениями в этой области.

Проблемы автоматизации кибербезопасности

Множество мелочей в обширном и многогранном мире информационной безопасности являются ключевыми для обеспечения надежной защиты информации и систем, которые её обрабатывают. Учесть все эти мелочи и ничего не упустить — сложная задача. Кстати, для упрощения здесь мы используем в качестве синонимов термины “информационная безопасность” и “кибербезопасность”, хотя они немного отличаются.

Универсального решения всех проблем информационной безопасности не существует, так как безопасность — это не состояние, а процесс. Прежде всего — постоянная кропотливая ручная работа и соблюдение правил. При грамотном сочетании технологий они сильно облегчают многие задачи безопасности, начиная с оценки безопасности, заканчивая реагированием на инциденты безопасности.

Отдельная проблема современной информационной безопасности — обилие непонятных аббревиатур. Достаточно сложно их запомнить и разобраться, какие из них являются протоколами, алгоритмами, фреймворками, стандартами, методами или технологиями, а какие — типами и классами программно-аппаратных решений или торговыми марками.

Наконец, не всегда понятно, насколько современной и актуальной является та или иная технология безопасности, а также какое место она занимает в современной индустрии безопасности, как связана с другими технологиями, и какие её преимущества и недостатки. А главное — насколько фундаментальна и перспективна каждая технология, а также стоит ли инвестировать силы, средства, время и другие ресурсы в её освоение и внедрение.

Наши решения

Представляем вам обзор программно-аппаратных решений в сфере информационной безопасности. Он даёт вам представление о 131 классе решений и технологий кибербезопасности, сгруппированных в 15 категорий. Эта классификация охватывает широкий спектр инструментов и методов, начиная от защиты данных и криптографических решений, до систем корреляции событий и управления рисками.

Для упрощения в этой работе мы используем в качестве синонимов понятия методов, методологий и технологий информационной безопасности. С другой стороны, также мы используем в качестве синонимов средства, инструменты, системы и решения для обозначения более конкретных реализаций этих технологий и методов.

Отдавая дань роли научных исследований в техническом прогрессе, мы также верим в движущую силу рынка. Зачастую при развитии технологий люди “голосуют кошельком” за те или иные технологии. Маркетинговые активности производителей решений задают тон при формировании направлений развития технологий, однако окончательное решение о том, как они будут эволюционировать, принимают их пользователи, инвестируя своё время, внимание и деньги в то или иное решение.

Поэтому, учитывая, что в кибербезопасности довольно много всевозможных методов, средств и технологий, мы концентрируемся в первую очередь на популярных классах корпоративных программно-аппаратных решений, вплоть до продуктов и сервисов, и во вторую очередь — на технологиях, лежащих в основе этих решений. Некоторые из этих решений и технологий являются многоцелевыми и используются не только в безопасности, но и в смежных областях. Например, в управлении конфигурациями или производительностью, а также в других ИТ- и бизнес-процессах.

Эта работа может стать для вас одной из точек входа в мир информационной безопасности. Надеемся, она послужит вам в качестве учебника, справочника или даже настольного руководства, особенно если вы активно занимаетесь решениями или технологиями в области кибербезопасности.

В любом случае, наша работа поможет вам не только получить общее представление об автоматизации в области информационной безопасности, но и приблизиться к пониманию того, какие сервисы или инструменты могут подойти для защиты конкретной цифровой среды.

Таким образом, основная цель этой работы — методически классифицировать популярные программно-аппаратные решения в области информационной безопасности, показать их взаимосвязь и развитие, описать общепринятые сокращения их названий (аббревиатуры), а также рассмотреть, как эти решения помогают решать актуальные проблемы информационной безопасности, преимущественно — корпоративной безопасности.

Гонка угроз и защит

От чего, собственно, защищают решения по информационной безопасности? Для последовательного и глубокого понимания развития решений информационной безопасности, есть смысл сначала рассмотреть ретроспективу и эволюцию угроз информационной безопасности.

С появлением и развитием компьютеров и компьютерных сетей в середине ХХ века каждое новое десятилетие угрозы технологических правонарушений, проблемы конфиденциальности, целостности и доступности информации приобретали качественно новые формы и уровни:

- 1950-е годы: Масштабные инциденты информационной безопасности (ИБ) были редкостью, так как компьютерные технологии только начинали развиваться. Основной фокус был на физической безопасности и защите информации от шпионажа в холодной войне.

- 1960-е годы: По мере развития компьютерных технологий и сетевых коммуникаций, появились первые случаи несанкционированного доступа к компьютерным системам. Хакеры начали исследовать способы проникновения в системы и сети, хотя эти действия часто были мотивированы скорее любопытством, чем злонамеренностью. Понятие «инцидент информационной безопасности» ещё не имело современного значения.

- 1970-е годы: Появление первых прообразов компьютерных вирусов и антивирусов — самораспространяющихся программ Creeper и Reaper. Развитие телефонного мошенничества. Например, один из первых в мире хакеров Джон Дрейпер (известный как Капитан Кранч) использовал свисток из коробки хлопьев для имитации тональных сигналов телефонной сети AT&T, чтобы получить бесплатный доступ к дальней связи.

- 1980-е годы: Активно развиваются компьютерные вирусы и хакерская среда. Кибератаки стали использовать в политических и идеологических конфликтах. Есть версия, что в 1982 году США добавили программную закладку в позаимствованную у них Советским Союзом систему управления трубопроводом, вызвав взрыв мощностью 3 килотонны и пожар в Сибири. В конце 1980-х немецкий хакер Маркус Хесс, завербованный КГБ, взломав компьютеры университетов и военных баз США, ярко продемонстрировал уязвимость критически важных систем. В 1988 году Роберт Моррис запустил первого компьютерного червя для ARPANET, который парализовал около 10% компьютеров, подключенных к сети. Роберт Моррис стал первым в мире осужденным за компьютерное преступление.

- 1990-е годы: Растёт киберпреступность и кибершпионаж. Первые случаи фишинга и атак DDoS. С расширением Интернета и появлением новых сервисов, таких как электронная почта, социальные сети, онлайн-игры и т.д., появилось больше возможностей для криминалитета, который пытался получить выгоду или информацию из этих ресурсов. В 1994 году Владимир Левин (известный как Хакер 007) украл около 10 миллионов долларов из банка Citibank, используя доступ к его сети через Интернет. В 1998 году два калифорнийских подростка осуществили крупную атаку на Пентагон, названную Solar Sunrise.

- 2000-е годы: Методы киберпреступников продолжают бурно развиваться. Появились ботнеты — сети взломанных компьютеров, используемых хакерами для краж информации, отправки спама, DDoS-атак, маскировки взломов и других целей. Кибератака на Эстонию в 2007 году стала крупным примером политически мотивированной кибератаки. С развитием социальных медиа и мобильных технологий, появилась новая форма выражения своего мнения или недовольства — киберактивизм и киберпротест. Некоторые группы и индивидуумы стали использовать кибератаки как средство привлечения внимания или демонстрации своей позиции. В 2008 году хактивистская группа Anonymous начала операцию Chanology против Церкви саентологии, используя DDoS-атаки, взломы сайтов и другие методы.

- 2010-е годы: Первые случаи краж криптовалют, угрозы Интернету вещей (IoT) и атаки на цепочки поставок. Появились криптомайнеры, использующие ресурсы компьютера для добычи криптовалют. Бурно развился кибершантаж на основе программ-вымогателей, которые зашифровывают данные пользователя и требуют выкуп за их восстановление. В 2017 году глобальная атака вымогателя WannaCry заразила более 200 тысяч компьютеров в 150 странах, требуя от пользователей заплатить от 300 до 600 долларов в биткоинах за разблокировку своих файлов.

- 2020-е годы: Фишинговые атаки и другие методы социальной инженерии эволюционировали и начали применять искусственный интеллект. Например, глубокие подделки (дипфейки) — реалистичные аудио и видео для дезинформации или мошенничества. В связи с пандемией коронавируса получили популярность атаки на удаленных сотрудников. Увеличилась активность государств в сфере кибершпионажа и кибервойн. Атаки на цепочки поставок продолжили развиваться. Атака на поставщика сетевых решений и решений по безопасности SolarWinds в 2020 году оказалась крупномасштабной кибершпионской операцией, затронувшей многие правительственные органы и частные компании в США и других странах.

Сегодня почти каждая организация сталкивалась с киберпроблемами. Около 83% организаций обнаруживают утечки данных в ходе своей деятельности. Это подчёркивает критическую необходимость развития и внедрения надёжных решений для защиты информации, в том числе, программно-аппаратных решений. Они развиваются, практически не отставая от развития угроз. Темпы роста ущерба мировой экономики от инцидентов информационной безопасности сравнимы с темпами роста рынка решений по информационной безопасности.

В то время как угрозы информационной безопасности усложняются, функции программно-аппаратных решений также активно развиваются. Они защищают от угроз не только при возникновении атак, но и на всё более дальних рубежах. Технологии безопасности ликвидируют самые ранние предпосылки и условия возникновения уязвимостей, задействуют передовые технологии вроде облаков, блокчейна и нейросетей, улучшают наблюдаемость систем и качество анализа, а также предлагают всё более сложные средства смягчения и компенсации рисков.

Таким образом, понимание основ и трендов автоматизации защиты информации становится необходимостью не только для специалистов в области информационных технологий и кибербезопасности, но и для руководителей организаций и даже для широкого круга пользователей, стремящихся обезопасить свои данные в цифровую эпоху, в том числе, оценить безопасность своих данных, компьютеров, смартфонов, приложений, а также качество безопасности поставщиков ИТ-услуг и продуктов.

Группы программно-аппаратных решений

Принятый нами способ структурирования разделов и классов решений не является догмой. Например, некоторые решения можно отнести сразу к нескольким группам, а другие решения могут требовать отдельных разделов. Наш способ структурирования основан на соображениях облегчения усвоения материала. Мы придерживаемся принципов “бритвы Оккама” и “от простого к сложному”, а также исходим из допущения, что, чем проще и чем раньше появились технологии и средства, тем лучше они знакомы читателю, и тем легче у него в голове будет строиться общая картина.

Структура обзора:

- Криптографические решения: EPM, ES, FDE, HSM, KMS, Password Management, PKI, SSE, TPM, TRSM, ZKP.

- Безопасность данных: DAG, Data Classification, Data Masking, DB Security, DCAP, DLP, DRM, IRM, Tokenization.

- Обнаружение угроз: CCTV, DPI, FIM, HIDS, IDS, IIDS, NBA, NBAD, NIDS, NTA.

- Предотвращение угроз: ATP, AV, HIPS, IPS, NGAM, NGAV, NGIPS, NIPS.

- Корректирующие и компенсирующие решения: Backup and Restore, DRP, Forensic Tools, FT, HA, IRP, Patch Management Systems.

- Обманные решения: Deception Technology, Entrapment and Decoy Objects, Obfuscation, Steganography, Tarpits.

- Управление идентификацией и доступом: IDaaS, IDM, IGA, MFA, PAM, PIM, PIV, SSO, WAM.

- Безопасность доступа к сети: DA, NAC, SASE, SDP, VPN, ZTA, ZTE, ZTNA.

- Сетевая безопасность: ALF, CDN, DNS Firewall, FW, NGFW, SIF, SWG, UTM, WAAP, WAF.

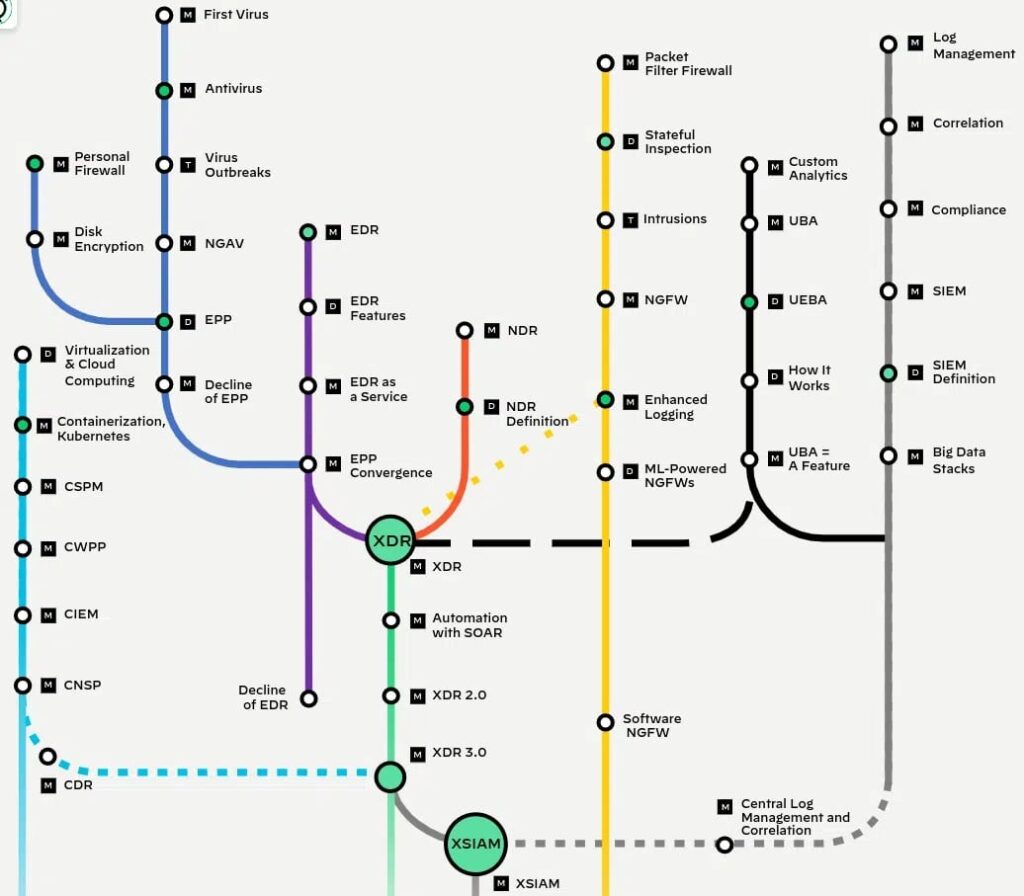

- Управление конечными точками: EDR, EMM, EPP, MAM, MCM, MDM, MTD, UEM, UES.

- Безопасность приложений и DevSecOps: CI/CD, Compliance as Code, Container Security Solutions, IaC, Policy as Code, RASP, Sandboxing, SCA, Secrets Management Tools, Threat Modeling Tools.

- Управление уязвимостями: CAASM, DAST, EASM, IAST, MAST, OSINT Tools, PT, SAST, VA, VM, Vulnerability Scanners.

- Облачная безопасность: CASB, CDR, CIEM, CNAPP, CSPM, CWPP.

- Управление информацией и событиями безопасности: DRPS, LM, MDR, NDR, NSM, SEM, SIEM, SIM, SOAR, TIP, UEBA, XDR.

- Управление рисками: CCM, CMDB, CSAM, GRC, ISRM, Phishing Simulation, SAT.

В некоторых случаях аббревиатуры могут быть не универсально узнаваемыми без соответствующего контекста или определений, особенно для читателей, не специализирующихся в этой области.

Для некоторых решений общепринятые уникально идентифицируемые аббревиатуры не устоялись, поэтому используются полные наименования.

Криптографические решения

Криптография была одной из первых дисциплин в рамках информационной безопасности. Начиная с античных времен, военные, дипломаты и шпионы использовали различные приспособления и средства шифрования, дешифрования и передачи секретной информации. В средние века криптография продолжила развитие и стала более сложной и разнообразной, включая различные формы транспозиционных и подстановочных шифров.

С начала XX века, технологии криптографии эволюционировали непрекращающимся потоком механических, электронных и математических инноваций, достигнув такой степени развития, что теперь они укоренились в нашей повседневной жизни повсеместно, став незаметной, но неотъемлемой частью практически любой работы с цифровой информацией.

Современные криптографические решения играют ключевую роль в защите данных и систем их обработки. Криптографические технологии присутствуют в очень многих классах систем информационной безопасности. Тем не менее, мы решили выделить несколько классов общих и специализированных криптографических решений.

- ES (Encryption Solutions) – общий класс решений, защищающих данные, преобразуя их в зашифрованную форму, доступ к которой возможен только с помощью правильного ключа. Решения по шифрованию охватывают широкий спектр инструментов и технологий, предназначенных для шифрования данных, как находящихся в состоянии покоя, так и передаваемых. Это может включать в себя пользовательские приложения шифрования, протоколы шифрования для безопасной связи (например, SSL/TLS для интернет-трафика) и сервисы шифрования, предоставляемые облачными провайдерами. Цель этих решений — обеспечить конфиденциальность и целостность данных путем преобразования читаемых данных в нечитаемый формат, который можно обратить только с помощью правильных ключей расшифровки.

- FDE (Full Disk Encryption) – это класс программных или аппаратных решений, предназначенных для шифрования всех данных на жестком диске компьютера или другого устройства. Такой подход обеспечивает защиту информации на уровне всего диска, включая системные файлы, программы и данные. Основная цель FDE – обеспечение конфиденциальности и защиты данных на устройстве от несанкционированного доступа, особенно в случае его потери или кражи. Разновидности FDE – программные и аппаратные решения. Системы FDE связаны с технологией TPM. Одна из первых систем FDE Jetico BestCrypt была разработана в 1993 году. Распространенными решениями FDE, встроенными в операционные системы, являются Microsoft BitLocker и Apple FileVault.

- Password Management Tools (Password Managers) – инструменты, предназначенные для упрощения и улучшения процессов создания и хранения паролей. Функции менеджеров паролей – генерация сильных паролей, хранение и упорядочивание паролей, автоматическое заполнение форм, смена паролей. Разновидности инструментов по управлению паролями – персональные менеджеры паролей; менеджеры паролей для команд, предоставляющие функционал совместного использования паролей в рабочих группах; менеджеры привилегированных паролей; корпоративные менеджеры паролей (EPM). Первый программный менеджер паролей Password Safe был создан Брюсом Шнайером в 1997 году как бесплатная утилита для Microsoft Windows 95. По состоянию на 2023 год наиболее часто используемым менеджером паролей был встроенный менеджер паролей Google Chrome.

- EPM (Enterprise Password Management) – это развитие менеджеров паролей в применении на всю организацию. Эти решения предназначены для централизованного управления паролями, предоставляя управление, мониторинг и защиту привилегированных учетных записей как пользовательских, так и сервисных учётных записей в организациях. Функции EPM – централизованное управление паролями, автоматическое обновление паролей, отслеживание активности паролей, регулярный аудит для обеспечения соответствия политикам безопасности, управление доступом на основе ролей. Разновидности EPM – наземные и облачные. Решения EPM связаны с решениями PAM. Решения для управления паролями в корпоративной среде начали развиваться в начале 2000-х годов.

- TRSM (Tamper-Resistant Security Module) – это общее название устройств, предназначенных для особой устойчивости к физическому вмешательству и несанкционированному доступу. Эти модули часто включают дополнительные меры физической безопасности, такие как механизмы самоуничтожения, чтобы предотвратить физические атаки или несанкционированный доступ к ключам шифрования и криптографическим операциям, которые они выполняют. TRSM необходимы в средах, где безопасность является основной заботой, таких как военные или финансовые учреждения. Простейшими примерами TRSM являются платёжные смарт-карты, которые появились в 1970-х годах. Также примерами TRSM являются POS-терминалы и устройства HSM.

- HSM (Hardware Security Module) – физическое вычислительное устройство, которое защищает секреты и управляет ими. HSM появились в конце 1970-х годов. Аппаратные модули безопасности обычно обеспечивают безопасное управление наиболее важными криптографическими ключами и операциями. HSM используются для генерации, хранения и управления ключами шифрования в безопасной форме, предлагая более высокий уровень безопасности, чем программное управление ключами, поскольку ключи хранятся в защищенном от взлома аппаратном устройстве. HSM широко используются в средах с высоким уровнем безопасности, таких как финансовые учреждения, государственные агентства и крупные предприятия, где защита чувствительных данных имеет решающее значение.

- KMS (Key Management Systems) – это решения, предназначенные для централизованного управления криптографическими ключами, используемыми для шифрования данных. Основной их задачей является обеспечение безопасности, доступности и управления жизненным циклом ключей. KMS автоматизируют процессы создания, распределения, хранения, ротации и уничтожения ключей. Они интегрируются с различными приложениями и инфраструктурой, предоставляя централизованный контроль над шифрованием в предприятиях. Идея централизованного управления криптографическими ключами начала развиваться в 1970-х годах вместе с ростом использования криптографии, но конкретные системы KMS начали активно разрабатываться и внедряться в 1990-х и 2000-х годах.

- PKI (Public Key Infrastructure) — это система, используемая для создания, управления, распределения, использования и хранения цифровых сертификатов и открытых криптографических ключей. Она обеспечивает безопасное цифровое подписывание документов, шифрование данных и аутентификацию пользователей или устройств в электронных системах. PKI является ключевым элементом в обеспечении безопасности сетевых коммуникаций и транзакций, позволяя участникам обмениваться данными конфиденциально и подтверждать подлинность друг друга. PKI предоставляет набор инструментов для управления асимметричными ключами и сертификатами как в рамках отдельных организаций, так и целых государств. Этим решения PKI отличаются от решений KMS, которые сосредоточены на более гибком управлении ключами, однако обычно только в рамках одного предприятия. История PKI началась в 1970-х годах с разработки асимметричного шифрования. Концепция PKI в современном понимании была разработана и стандартизирована в 1990-х годах. С появлением блокчейна Ethereum в 2015 году начали развиваться децентрализованные PKI.

- SSE (Server-Side Encryption) – метод шифрования данных, хранящихся на стороне сервера, применяемый с начала 2000-х годов для повышения безопасности данных. Шифрование на стороне сервера представляет собой шифрование данных на накопителях сервера. Ключи шифрования управляются самим сервером или центральной системой управления ключами. Это гарантирует доступ к данным только уполномоченных лиц. SSE особенно эффективен для защиты конфиденциальных данных в облачном хранилище, так как предотвращает несанкционированный доступ даже в случае компрометации физических устройств хранения.

- TPM (Trusted Platform Module) – это аппаратный компонент, который обеспечивает безопасное хранение криптографических ключей, используемых для шифрования и защиты информации на компьютере или другом устройстве. TPM устанавливается на материнскую плату устройства или встроен в процессор. Впервые концепция TPM была представлена консорциумом Trusted Computing Group (TCG) и стандартизована ISO в 2009 году. С тех пор TPM стал стандартным компонентом во многих компьютерах, особенно в корпоративном секторе, где требования к безопасности особенно высоки.

- ZKP (Zero-Knowledge Proof) – технология доказательства с нулевым доверием используется для выполнения задачи коммуникаций, когда одной стороне нужно убедить другую сторону, что первая знает какую-то тайну, не раскрывая эту тайну, кроме достоверного факта её наличия. В развитие технологии ZKP в 1980-х годах внесли вклад Сильвио Микали, Шафи Голдвассер, Одед Голдрейх, Ави Вигдерсон и Чарльз Ракофф. Начиная с 2020 года, в рамках метода ZKP созданы пост-квантовые системы безопасности, то есть, системы, устойчивые к криптоанализу на квантовых компьютерах. Технология ZKP находит всё больше применений, от безопасности транзакций и аутентификации до обеспечения конфиденциальности в блокчейн-системах и других приложениях, где важна защита личных данных и конфиденциальности.

Безопасность данных

Не вся информация может быть зашифрована, и не все угрозы могут быть обнаружены и устранены. Даже зашифрованная информация по-прежнему может быть уничтожена, заблокирована или искажена, либо может утечь из-за ошибок пользователя или уязвимостей его компьютера.

Решения этой группы можно отнести и к некоторым другим группам, описанным в этой работе, например, к предотвращению угроз. Однако здесь мы сосредоточимся на специализированных технологиях в области безопасности структурированных и неструктурированных данных. Поэтому эти решения выделены в отдельную категорию. Они непрерывно развивались со времён появления первых баз данных в 1960-х годах.

Применение этих технологий позволяет не только защитить важную информацию, но и улучшить операционную эффективность, повысить доверие клиентов и соответствовать растущим требованиям в области безопасности информации.

- DB Security (DataBase Security) – решения по безопасности баз данных (БД) обеспечивают защиту структурированных данных, хранящихся в базах данных, от несанкционированного доступа, модификации, утечек или уничтожения. Некоторые из этих функций, такие как управление доступом и идентификация, а также резервное копирование и восстановление, появились ещё в 1960-х годах и активно развивались с 1980-х годов. Другие функции, такие как шифрование данных в БД, аудит и мониторинг БД, маскирование данных в БД, защита от SQL-инъекций и других видов атак, стали популярными с 2000-х годов.

- DAG (Data Access Governance) – технология управления угрозами несанкционированного доступа к конфиденциальным и ценным неструктурированным данным, которая начала развиваться в 2000-х годах. DAG уменьшает как вредоносные, так и незлонамеренные угрозы, гарантируя безопасное хранение конфиденциальных файлов, правильное соблюдение прав доступа и доступ к данным только авторизованным пользователям. Также DAG обеспечивает активную защиту репозиториев, в которых хранятся конфиденциальные и ценные данные.

- Data Masking — эти технологии заменяют конфиденциальные данные на фиктивные, нереальные информационные элементы. Этот процесс сохраняет формат и вид оригинальных данных, но делает их бесполезными для любого, кто пытается их использовать в неправомерных целях. Маскирование данных широко используется для защиты личной и конфиденциальной информации во время разработки, тестирования и анализа данных. Это помогает предприятиям соответствовать стандартам конфиденциальности и нормативным требованиям, таким как GDPR. Маскирование данных стало активно применяться в 2000-х годах.

- Tokenization – это технология, которая заменяет конфиденциальные данные неконфиденциальными эквивалентами, которые, как правило, имеют другой вид и формат. Этим токенизация отличается от маскирования данных. Например, в процессе токенизации конфиденциальный элемент данных, такой как номер кредитной карты, полностью заменяется на неконфиденциальный эквивалент, известный как токен, который не имеет внешнего или эксплуатируемого смысла или ценности. Токен соотносится с чувствительными данными через систему токенизации, но не раскрывает оригинальные данные. Решение начало применяться в начале 2000 годов и широко используется в обработке платежей.

- DRM (Digital Rights Management) – технология, предназначенная для контроля использования цифровых медиа и контента. Первым примером DRM стала система, разработанная Рюичи Мория в 1983 году. Активное развитие DRM началось в конце 1990-х годов. Одной из первых компаний, активно внедривших DRM, была Sony. Технология DRM используется правообладателями для управления условиями использования, копирования и распространения контента. Это достигается путем применения различных технических средств, включая шифрование, водяные знаки, лицензионные ключи и ограничения на функции копирования и печати. Хотя соблюдение авторских прав считается смежным (неосновным) требованием информационной безопасности, мы рассмотрели DRM в контексте следующего класса решений — IRM (Information Rights Management).

- IRM (Information Rights Management), E-DRM (Enterprise Digital Rights Management, Enterprise DRM) – это технология, предназначенная защиты конфиденциальной информации в документах и электронных файлах. Решения IRM появились в конце 1990-х – начале 2000-х годов как развитие решений DRM, описанных выше. В отличие от DRM, ориентированной на физических лиц, решения IRM применяются в основном в организациях. Одним из ранних пионеров в этой области является компания Adobe, которая включила технологии IRM в свои продукты для управления правами на документы PDF. Эти решения позволяют ограничивать доступ к информации и контролировать ее использование даже после того, как она вышла за пределы исходной организации. IRM включает в себя шифрование данных и применение политик доступа, которые определяют, кто и как может просматривать, редактировать, печатать или передавать информацию. IRM является ключевым элементом в стратегиях защиты данных многих организаций.

- Data Classification – решения по классификации данных помогают обнаруживать, идентифицировать, категоризировать и маркировать данные в соответствии с их конфиденциальностью, значимостью и другими критериями. Решения по классификации данных начали широко применяться в 2000-х годах. Основная цель этих решений – облегчить управление данными, обеспечить соответствие нормативным требованиям, предоставить возможность интеграции с системами DLP (защита от утечек данных), шифрованием и другими решениями.

- DLP (Data Loss Prevention, реже – Data Leakage Prevention) – решения по предотвращению утечек данных начали предлагаться в середине 2000-х годов такими компаниями, как Symantec, McAfee и Digital Guardian. Эти решения обеспечивают идентификацию, мониторинг и предотвращение утечек конфиденциальных данных. Это включает защиту данных в использовании, данных в движении и данных в покое с помощью контентного и контекстного анализа, а также классификации данных. Решения DLP контролируют и регулируют передачу данных в сети организации так, чтобы конфиденциальная информация не покидала без разрешения периметры, заданные заранее. Решения DLP важны для защиты интеллектуальной собственности, соответствия нормам конфиденциальности и предотвращения случайных или злонамеренных утечек данных.

- DCAP (Data-Centric Audit and Protection) – это решения по аудиту и защите данных в центрах их обработки и хранения. Эти системы обеспечивают мониторинг, анализ и защиту данных на всех этапах их жизненного цикла, от создания до уничтожения. Они позволяют организациям отслеживать и анализировать доступ и использование данных, обнаруживать необычные или подозрительные шаблоны поведения и предотвращать утечки информации. DCAP включает в себя инструменты классификации данных, мониторинга доступа, аудита, защиты от угроз и обеспечения соответствия нормативным требованиям. Решения DCAP начали развиваться как отдельное направление в начале 2010-х годов в ответ на усиление угроз безопасности данных и возрастающие требования соответствия нормативным стандартам. Решения DCAP стали результатом эволюции и синтеза технологий в области безопасности информационных систем, аналитики данных и кибербезопасности.

Обнаружение угроз

Согласно одной из общепринятых простых классификаций методов и средств информационной безопасности, все эти методы и средства делятся на обнаруживающие (detective), предотвращающие (preventive) и корректирующие (компенсирующие). Такое разделение достаточно условное, однако оно соответствует жизненному циклу проблем информационной безопасности — от угроз и эксплуатации уязвимостей до инцидентов и ущерба от них. Поэтому такая классификация полезна для обучения.

Очевидно, чем раньше угроза информационной безопасности будет обнаружена, тем эффективнее защита от неё. Поэтому технологии информационной безопасности закономерно развились в сторону проактивного подхода к обнаружению угроз безопасности, увеличения глубины анализа и адаптации к поиску угроз в специфических средах или условиях.

Некоторые из этих решений можно отнести к другим группам, например, к сетевой безопасности. Однако, для улучшения последовательности изложения и упрощения освоения материала, соблюдая баланс между применением узких и широких групп решений, мы решили описать эти решения именно в группе обнаруживающих технологий.

- CCTV (Closed-Circuit Television) – это система видеонаблюдения. Она была изобретена Львом Терменом в 1927 году и до сих пор активно используется в различных сферах безопасности. CCTV применяются для наблюдения за безопасностью в реальном времени и для расследований прошлых событий. В современных CCTV используются технологии записи, обработки, хранения, анализа и воспроизведения видеоинформации, часто со звуком. Также используются технологии распознавания лиц, автомобильных номеров и другие способы идентификации.

- FIM (File Integrity Monitoring) – эта технология фокусируется на мониторинге и обнаружении изменений в файлах операционной системы и прикладного программного обеспечения. Это включает в себя проверку целостности файлов, настройки системы, реестра, и других критически важных элементов. Основная задача FIM – обнаружение несанкционированных изменений, которые могут быть признаками взлома, вредоносного ПО или внутреннего нарушения безопасности. FIM работает путём сравнения текущего состояния файлов и конфигураций с известным, доверенным «базовым уровнем». Любое отклонение от этого базового уровня может быть признаком проблемы безопасности. Концепция FIM развивалась с 1980-х годов. Одну из первых систем FIM Tripwire, используемую до сих пор, создали в 1992 году Юджин Спаффорд и Джин Ким.

- IDS (Intrusion Detection System) – система, отслеживающая системные события и сетевой трафик на предмет подозрительных действий или атак. IDS сравнивает проверяемые данные с известными сигнатурами или образцами атак, а также с нормальным профилем поведения для обнаружения отклонений. При их наличии IDS генерирует оповещения или отчеты о выявленных инцидентах, а также предоставляет контекстную информацию для их понимания и реагирования. Самая ранняя предварительная концепция IDS была сформулирована в 1980 году Джеймсом Андерсоном. В 1986 году Дороти Деннинг и Питер Нейман опубликовали модель IDS, которая легла в основу многих современных систем.

- HIDS (Host-based Intrusion Detection System, Host-based IDS) – подкласс IDS, который отслеживает и анализирует входящий и исходящий трафик с хоста – компьютера или другого устройства, а также файлы и системные журналы для выявления подозрительной или вредоносной активности. HIDS предназначены для обнаружения вторжений и подозрительной активности на конкретном компьютере. Они могут обнаруживать вредоносные программы, руткиты, фишинг и некоторые другие формы атак. HIDS обычно используют сигнатуры известных угроз, аномальное поведение или оба этих метода для выявления подозрительной активности. Решения HIDS развиваются с 1980-х годов в тесной связи с системами FIM.

- NIDS (Network Intrusion Detection System, Network IDS) – подкласс IDS, который отслеживает и анализирует сетевой трафик с целью выявления вредоносной активности, несанкционированного доступа или нарушений политик безопасности. Эти системы обычно встроены в активные сетевые устройства (коммутаторы, маршрутизаторы и т.д.) и выполняют мониторинг и анализ как внешнего, так и внутреннего сетевого трафика на предмет аномального или подозрительного поведения, такого как DoS-атаки, сканирование портов, попытки проникновения и т.д. Кроме анализа сетевого трафика, генерации оповещений или отчетов о выявленных инцидентах, NIDS также интегрируются с другими системами безопасности, такими как межсетевые экраны, системы предотвращения вторжений (IPS), системы SIEM и т.д. NIDS развиваются с конца 1980-х годов.

- IIDS (Industrial Intrusion Detection System, Industrial IDS) – системы обнаружения вторжений, специально разрабатываемые для промышленных сетей, таких как SCADA, ICS или IIoT с конца 1990-х годов. IIDS отслеживают аномальное или вредоносное поведение в промышленных сетях, что может быть связано с кибератаками, ошибками оборудования или нарушениями политик безопасности. IIDS также собирают информацию о состоянии устройств и параметрах процессов в промышленных сетях и предоставляют информацию о характере, источнике и последствиях обнаруженных инцидентов, а также рекомендации по их устранению.

- DPI (Deep Packet Inspection) – это технология проверки сетевых пакетов по их содержимому с целью регулирования и фильтрации трафика, а также накопления статистических данных. Концепция DPI начала развиваться с конца 1990-х. Технология позволяет операторам связи, организациям и государственным органам применять различные политики и меры по обеспечению безопасности, качества и эффективности сетевого обмена данными. В рамках этого подхода выполняется анализ не только заголовков, но и полезной нагрузки сетевых пакетов, на уровнях модели OSI со второго (канального) по седьмой (прикладной). Выполняется идентификация и классификация протоколов, приложений, пользователей и других сущностей, участвующих в сетевом обмене. Дальнейшее развитие технологии позволило применять её не только для обнаружения угроз, сбора и анализа статистических данных о сетевом обмене для мониторинга, отчетности и оптимизации, но и для блокирования вредоносного кода, атак, утечек данных и других нарушений безопасности, а также для реализации QoS (Quality of Service) и других механизмов управления трафиком, таких как ограничение скорости, приоритизация, кэширование и другие.

- NTA (Network Traffic Analyzer, также network analyzer, packet analyzer, packet sniffer, protocol analyzer) – это программные или аппаратные инструменты, предназначенные для мониторинга и анализа сетевого трафика в реальном времени в проводных и беспроводных сетях. NTA предоставляют детальную информацию о характеристиках трафика, включая источники, назначение, объем и типы передаваемых данных. В отличие от NIDS, NTA предоставляют более широкий обзор сетевой активности и используются не только в безопасности, но и для решения разных сетевых и прикладных проблем. Анализаторы трафика интегрируются с системами IDS/IPS, SIEM, SOAR, а также с инструментами управления сетевыми конфигурациями и устройствами. История анализа трафика начинается с перехвата и расшифровки вражеской информации во время первой и второй мировых войн. Один из первых компьютерных анализаторов трафика “tcpdump”, работающий в командной строке и используемый до сих пор, появился в 1988 году. Анализатор Ethereal, который появился в 1998 году, развил технологию NTA. В 2006 году Ethereal был переименован в Wireshark. Этот инструмент также до сих пор популярен. В 2020 году решения NTA эволюционировали в NDR (Network Detection and Response).

- NBA (Network Behavior Analysis) – это класс решений, предназначенных для мониторинга и анализа поведения сети с целью обнаружения аномалий а также, как дополнительный эффект этого анализа, – для обнаружения угроз безопасности. Технологии NBA включают анализ журналов событий и сетевого трафика, и применяются при мониторинге производительности и безопасности сети. Решения NBA иногда интегрируются с IDS, IPS, SIEM, EDR и другими системами. Технологии NBA развивались с начала 2000-х годов. Со временем решения NBA эволюционировали, включив в себя машинное обучение и искусственный интеллект.

- NBAD (Network Behavior Anomaly Detection) – эта технология, согласно одной группе источников, является компонентой решений NBA и специализируется исключительно на безопасности, а также отвечает за раннее обнаружение и предотвращение инцидентов, таких как вирусы, черви, DDoS-атаки или злоупотребления полномочиями. Согласно другой группе источников, NBA и NBAD – это одно и то же. У нас есть основания полагать, что часть производителей NBA сконцентрировались на функционале безопасности в своих системах, а часть производителей NBAD — наоборот, вышла за рамки функционала безопасности, размывая границу между данными двумя классами решений.

Предотвращение угроз

После обзора различных инструментов и методов для обнаружения угроз информационной безопасности, перейдём к следующему этапу жизненного цикла проблем безопасности и их решений – к предотвращению угроз. Если обнаружение угроз является первым шагом к обеспечению безопасности, то предотвращение угроз – это наиболее активный этап борьбы с ними.

В этом разделе мы сосредоточимся на программно-аппаратных решениях, которые не только обнаруживают угрозы, но и, главным образом, активно препятствуют их реализации, обеспечивая более высокий уровень защиты систем и данных. Мы рассмотрим, как современные технологии и инновационные подходы могут служить барьером против разнообразных угроз, начиная от компьютерных вирусов и хакерских атак, и заканчивая защитой веб-сайтов и отдельных важных серверных компонентов.

Как и в случае с вышеописанными решениями по обнаружению угроз, некоторых из классов решений, описанных ниже, можно включить в другие группы решений, например, по сетевой безопасности или по защите конечных точек. Однако, учитывая функциональную суть нашей классификации, мы решили описать их тут для улучшения понимания материала.

- AV (Antivirus) – специализированная программа для обнаружения и удаления вредоносного программного обеспечения, такого как вирусы, трояны, черви, шпионские и рекламные программы, руткиты и другие. Прототипы антивирусов появились в 1970-х, а первые популярные антивирусы – в 1980-х годах. Антивирус защищает компьютер от заражения вредоносным кодом, а также восстанавливает поврежденные или модифицированные файлы. Антивирус также может предотвращать заражение файлов или операционной системы вредоносным кодом с помощью проактивной защиты, которая анализирует поведение программ и блокирует подозрительные действия. Большинство современных коммерческих антивирусов расширили свои возможности и перешли в категорию решений EPP (Endpoint Protection Platforms).

- NGAV (Next-Generation Antivirus), NGAM (Next-Generation Anti-Malware) – это современный подход к развитию антивирусов, который выходит за рамки традиционных антивирусов, предлагая более широкий и глубокий уровень защиты. NGAV использует передовые методы, такие как машинное обучение, анализ поведения, искусственный интеллект и облачные технологии, для обнаружения и предотвращения не только известных вирусов и вредоносного ПО, но и новых, ранее неизвестных угроз. Эти системы способны анализировать большие объемы данных в реальном времени, обеспечивая защиту от сложных и целенаправленных атак, таких как эксплойты нулевого дня, ransomware и продвинутые постоянные угрозы (APT). Термин «Next-Generation Antivirus» начал использоваться в середине 2010-х годов. Компании CrowdStrike и Cylance были среди первых, кто начал продвигать идею NGAV.

- IPS (Intrusion Prevention System) – система, предназначенная для обнаружения и предотвращения попыток несанкционированного доступа и других атак в компьютерных сетях и на отдельных компьютерах. Первые системы IPS появились в начале 1990-х годов как логичное развитие систем обнаружения вторжений (IDS). В отличие от IDS, системы IPS не только обнаруживают подозрительную активность, но и предпринимают шаги для ее нейтрализации, что делает их более эффективными в предотвращении атак, чем IDS. С другой стороны, как правило, любая система IPS может работать в режиме IDS. Поэтому довольно часто применяется составная аббревиатура IDS/IPS, реже – IDPS или IDP System. Компании Cisco Systems и Juniper Networks, были среди первых, кто начал предлагать решения IPS на коммерческой основе.

- HIPS (Host-based Intrusion Prevention System) – это подкласс систем IPS и развитие систем HIDS для защиты от угроз на уровне отдельного хоста – компьютера или другого устройства. HIPS анализирует и контролирует входящий и исходящий трафик, активности приложений и системные изменения на хосте, обнаруживая и блокируя подозрительные действия, которые могут указывать на вторжение или вредоносное поведение. Системы HIPS могут использовать различные методы, включая анализ подписей, эвристический анализ, контроль изменений в системном реестре, файловых системах и важных системных файлах. С 2000-х годов системы HIPS активно развиваются и в последние десятилетия интегрируются в более сложные классы решений информационной безопасности.

- NIPS (Network Intrusion Prevention System) – это подкласс систем IPS и развитие систем NIDS для предотвращения несанкционированного доступа или других нарушений в компьютерных сетях. NIPS могут быть реализованы как в виде физических устройств, так и в виде программного обеспечения, и часто интегрируются с другими системами безопасности, такими как файрволы. NIPS постоянно анализируют сетевой трафик в реальном времени и могут автоматически блокировать подозрительный или вредоносный трафик, основываясь на предопределенных правилах безопасности и сигнатурах угроз. NIPS работают путем глубокого анализа пакетов и сеансов, применяя методы, такие как анализ сигнатур, анализ аномалий и поведенческий анализ, для определения и блокирования атак, таких как DoS (Denial of Service), DDoS, эксплойты, вирусы и черви. Одной из первых NIDS/NIPS, созданной в 1990-х годах и используемой до сих пор, является приложение Snort. Эволюция NIDS в NIPS усилилась в 2000-х годах, благодаря компаниям Cisco, Juniper Networks и McAfee. В последние десятилетия NIPS интегрируются в более сложные классы решений информационной безопасности.

- NGIPS (Next-Generation Intrusion Prevention System) – подкласс систем IPS, который обеспечивает более глубокий и интеллектуальный анализ сетевого трафика, в том числе, зашифрованного, а также применение политики использования приложений пользователями. NGIPS интегрируются с современными технологиями, такими как машинное обучение, поведенческий анализ и углубленный анализ данных, чтобы обнаруживать и предотвращать не только известные угрозы, но и ранее неизвестные или специфические атаки, такие как эксплойты нулевого дня и продвинутые постоянные угрозы (APT). Эти системы могут адаптироваться и реагировать на изменяющийся ландшафт угроз, обеспечивая защиту в динамичной и сложной сетевой среде. NGIPS часто интегрируются с системами SIEM. Концепция NGIPS начала развиваться в конце 2000-х – начале 2010-х годов. Компании FireEye, Palo Alto Networks и Cisco, внесли вклад в развитие и популяризацию NGIPS.

- ATP (Advanced Threat Protection) – это комплексный класс решений в области кибербезопасности, предназначенный для защиты организаций от сложных угроз, таких как целенаправленные атаки, эксплойты нулевого дня и продвинутые постоянные угрозы (Advanced Persistent Threat, APT – не путать с ATP). ATP обеспечивает защиту на нескольких уровнях, включая сеть, конечные точки, приложения и облачные сервисы, используя различные методы, такие как машинное обучение, поведенческий анализ, песочницы (sandboxing) и углубленный анализ трафика. ATP интегрируются с различными компонентами инфраструктуры безопасности, обеспечивая централизованное управление и координацию мер безопасности. Решения ATP были предложены в 2000-х годах и начали активно продвигаться в середине 2010-х годов такими компаниями, как Symantec.

Корректирующие и компенсирующие решения

Продолжая последовательность, начатую в двух предыдущих разделах при описании обнаруживающих и предотвращающих решений, логично описать третий вид мер безопасности в этом ряду — корректирующие и компенсирующие решения. Их отличие от детектирующих и превентивных решений — в ключевом способе их работы, нацеленном на исправление нарушений безопасности, которые уже произошли, или на снижение ущерба от них, в том числе, привлечение к ответственности нарушителей безопасности.

Технически, для полноты картины в эту группу можно также включить инструменты кибер-контратак, однако такая деятельность находится на границе законности, поэтому мы не будем описывать эти инструменты.

В чистом виде корректирующими мерами являются те или иные меры резервного восстановления вышедших из строя данных, программного или аппаратного обеспечения, или сервисов, а компенсирующими мерами — услуги страховых компаний по возмещению ущерба после инцидентов безопасности, когда невозможно восстановление другими способами. Однако при некоторых допущениях в эту группу также можно включить некоторые другие методы и средства.

- Backup and Restore – системы резервного копирования и восстановления представляют собой критически важный класс программно-аппаратных решений, служащих для обеспечения целостности и доступности данных путём создания резервных копий (бэкапов) важной информации для получения возможности её восстановления в случае её потери или повреждения. Ключевыми функциями этих систем являются регулярное автоматическое резервное копирование, шифрование данных, восстановление данных и управление версиями. Существуют локальные, облачные и гибридные системы резервного копирования. Методы и средства резервирования появились ещё в докомпьютерную эпоху, органически развивались с развитием вычислительной техники и в настоящее время интегрируются с EPP, DB Security и многими другими решениями и технологиями.

- HA (High-Availability) – решения высокой доступности являются развитием и автоматизацией технологий резервирования для работы в реальном времени. Системы HA минимизируют время простоя и гарантируют, что бизнес-критические приложения остаются хотя бы частично доступными для пользователей даже в случае сбоев или катастроф. Основные функции решений HA – репликация данных, автоматическое переключение, балансировка нагрузки, мониторинг и управление. Основные технические подходы к реализации HA — кластеризация, резервное копирование с немедленным переключением (failover) и распределенные системы. Технологии HA начали разрабатываться с самого начала развития вычислительной техники. С 1980-х годов, решения HA стали более доступными и разнообразными.

- FT (Fault-Tolerance) – отказоустойчивые решения являются развитием решений HA. За редким исключением, решения FT по функционалу превосходят решения HA. У решений FT выше уровень балансировки нагрузки, резервирования и сохранности данных. Как следствие, выше сложность, качество (доступность данных и сервисов) и стоимость. С другой стороны, масштабируемость решений FT обычно ниже HA за счёт встроенной архитектуры. Первый известный отказоустойчивый компьютер был создан в 1951 году Антонином Свободой. В дальнейшем агентство NASA, компания Tandem Computers и другие организации внесли вклад в развитие технологий FT.

- DRP (Disaster Recovery Planning, Disaster Recovery Solutions) – это комплекс мер и средств, цель которых – минимизировать последствия катастроф: стихийных бедствий, крупных технологических аварий, кибератак и других подобных инцидентов, которые могут привести к сбоям в работе не только IT-инфраструктуры, но и всей организации. В отличие от решений Backup and Restore, процесс DRP рассматривает резервирование не только данных, но и любых других критических активов: программного обеспечения, оборудования, коммуникаций, ключевых поставщиков и т. д. В отличие от систем HA и FT, работающих автоматически в реальном времени, решения DRP часто ориентированы на ручное восстановление после относительно редких событий, хотя современные системы DRP используют автоматизированное переключение на резервные системы и инфраструктуру. Концепция восстановления после катастроф развивается с середины 1970-х годов. По мере развития, процессы и решения DRP стали включаться в состав корпоративного процесса планирования непрерывности бизнеса (Business Continuity Planning, BCP), который развивался с 1950-х годов. С конца 1990-х для объединения DRP и BCP начал применяться термин BCDR – Business Continuity and Disaster Recovery.

- Patch Management Systems – системы управления “заплатками” и другими обновлениями программного обеспечения. Цель управления патчами – поддерживать информационные системы обновленными и защищенными от известных уязвимостей и ошибок. Основные функции патч-менеджмента – инвентаризация программного и аппаратного обеспечения в организации, мониторинг уязвимостей, тестирование патчей, развертывание патчей, а также отчетность и аудит. Системы управления заплатками интегрируются с IDS/IPS, антивирусами, системами управления конфигурациями и инструментами оценки уязвимостей. Термин “патч” является буквальным. Со времени изобретения перфокарт в XVIII веке, в них по разным причинам делались ошибочные отверстия. Ориентировочно с 1930-х годов, с появлением счётных машин и перфокарт IBM, ошибки в них активно исправлялись бумажными “заплатками” (физическими наклейками) с правильными отверстиями, которые клеились прямо на перфокарты.

- IRP (Incident Response Platform) – это решения, предназначенные для автоматизации реагирования на инциденты информационной безопасности. Основные цели IRP – эффективное реагирование на инциденты, минимизация их воздействия и предотвращение повторения. Функции IRP – поддержка сценариев автоматизированных реакций на угрозы, отслеживание и анализ инцидентов, регистрация стадий их жизненного цикла, предоставление инструментов для анализа и исследования инцидентов, коммуникации и координация реагирования, отчетность и документирование, обучение аналитиков и т. д. Системы IRP интегрируются с IDS/IPS, TIP, SIEM, EDR, SOAR и другими системами. Решения IRP начали развиваться в начале 2000-х годов и к началу 2020-х годов эволюционировали в SOAR.

- Forensic Tools – это специализированный класс программных и аппаратных средств, предназначенных для сбора, анализа и представления данных, полученных из цифровых устройств в контексте расследования киберпреступлений или инцидентов информационной безопасности. Основная цель этих инструментов – при расследовании преступлений, связанных с компьютерами и сетями, обеспечить доказательную базу, в том числе, приемлемую в судах определённых юрисдикций, а также помочь в анализе инцидентов ИБ, таких как несанкционированный доступ, мошенничество или утечки данных. Инструменты расследований можно разделить по видам исследуемых объектов: компьютеры, мобильные устройства, сеть и облака. Применение неспециализированных инструментов расследований развилось в 1980-е годы. В 1990-х годах было создано несколько специализированных бесплатных и проприетарных инструментов (как аппаратных, так и программных), позволяющих проводить расследования с гарантией неизменности носителей данных, которая является одним из главных требований обеспечения доказательной базы. Важную роль в развитии инструментов цифровой форензики сыграли правоохранительные органы, такие как ФБР и Интерпол. Решения DFIR (Digital Forensics and Incident Response) являются комбинацией IRP и инструментов расследований.

Обманные решения

В этой группе описаны особенные решения, которые скрытным образом затрудняют реализацию нарушений безопасности. Это достигается косвенно, скрывая от злоумышленников реальные объекты или процедуры, либо непосредственного вводя злоумышленников в заблуждение. Этим данные решения отличаются от любых других решений, которые защищают активы открыто и полагаются, например, на режим доступа, секретность паролей или математическую стойкость шифрования.

Решения на основе технологий сокрытия основаны на полной или частичной маскировке информации или средств её защиты. Подход к сокрытию средств и методов информационной безопасности называется “Security through Obscurity” (безопасность через неясность). Этот подход часто критикуется как недостаточно надежный. Хотя некоторые элементы этого подхода все еще используются, он рассматривается скорее как дополнение к более надежным и прозрачным механизмам безопасности. В то же время, решения по сокрытию самой информации развиваются достаточно активно.

Решения на основе технологий обмана основаны на принципе создания вводящих в заблуждение среды или условий для злоумышленников, чтобы затруднить реализацию несанкционированного доступа или других нарушений информационной безопасности. Эффективность этих решений заключается в манипулировании злоумышленниками и принуждении их тратить время и ресурсы на работу, не приводящую к их целям. Дополнительною целью некоторых решений этой группы является получение возможности изучения действий злоумышленников в условиях, приближенных к реальным, не подвергая риску настоящие ресурсы организации.

- Obfuscation – обфускация – это методы сокрытия информации, включающие различные способы маскировки или искажения данных, кода или коммуникаций, делая их трудночитаемыми и трудноанализируемыми без специальных знаний или ключей. Обфускация часто применяется в разработке программного обеспечения для частичной защиты исходного кода от обратной инженерии и полезна для защиты интеллектуальной собственности. Также обфускация используется для скрытия конфиденциальных данных во время их передачи. Техники обфускации включают изменение форматов данных, применение специальных алгоритмов для изменения структуры кода и многие другие методы. Они не только увеличивают сложность понимания данных людьми, но и могут затруднять автоматизированный анализ данных, например, при попытке вредоносного программного обеспечения распознать защищаемые данные. Обфускация возникла в 1970-х годах, развивалась среди вирусописателей с 1980-х годов, а как метод защиты данных и кода начала развиваться с 1990-х годов.

- Steganography – это метод сокрытия факта передачи или хранения информации. В цифровой стеганографии данные часто встраиваются в цифровые медиафайлы с использованием различных алгоритмов, которые могут изменять, например, минимальные биты цвета пикселей в изображении или амплитуду звуковых файлов. Цифровая стеганография начала применяться в 1980-х годах и затем получила развитие в виде компьютерных и сетевых стегосистем. Компьютерная стеганография, в отличие от общей цифровой, основана на особенностях компьютерной платформы. Примером является стеганографическая файловая система StegFS для Linux. Сетевая стеганография – это метод передачи скрытой информации через компьютерные сети с использованием особенностей работы протоколов передачи данных.

- Entrapment and Decoy Objects – это ловушки и приманки – ложные цели, такие как фальшивые файлы, базы данных, системы управления или сетевые ресурсы, которые кажутся ценными или уязвимыми для атак. Ловушки и приманки используются для обнаружения несанкционированной активности, а также для анализа поведения атакующих. Концепция ловушек впервые была предложена стандартом FIPS 39 в 1976 году. Эти технологии активно развивались с 1990-х годов в виде решений honeypots и honeynets. Один из первых документированных примеров honeypot был создан в 1991 году Биллом Чесвиком. Honeynets — это сети, состоящие из множества honeypots. В отличие от одиночных honeypots, которые имитируют отдельные системы или сервисы, honeynets создают более сложную и реалистичную сетевую среду, в которой могут взаимодействовать несколько ловушек. Это позволяет исследовать более сложные и целенаправленные атаки, а также поведение злоумышленников в более широком контексте. Проект Honeynet, запущенный Лэнсом Спитцнером в конце 1990-х годов, является одним из первых и наиболее известных примеров использования honeynets.

- Deception Technology – технологии обмана являются дальнейшим развитием технологий ловушек и приманок, и представляют собой широкий класс решений, включающих различные методы и стратегии для создания ложных индикаторов и ресурсов в сети. Эти решения включают не только honeypots и honeynets, но и другие средства, такие как ложные сетевые пути, фальшивые учетные записи и манипуляции с данными, чтобы ввести в заблуждение злоумышленников и отвлечь их от реальных активов. С 2010-х годов в развитие корпоративных продуктов на основе технологий обмана внесли вклад такие израильские компании как Illusive Networks и TrapX.

- Tarpits – «смоляные ямы» – решения, замедляющие или препятствующие автоматизированным атакам, таким как сканирование портов или распространение червей и ботнетов. Решения Tarpits работают путем установления взаимодействия с атакующим и умышленного затягивания этого взаимодействия, заставляя вредоносное программное обеспечение тратить на него значительно больше времени, чем обычно. Это достигается за счет умышленного замедления ответов на сетевые запросы или создания ложных сервисов и ресурсов, которые кажутся атакующему интересными. Одним из известных примеров “смоляной ямы” является LaBrea Tarpit, созданная Томом Листоном в начале 2000-х годов. Эта программа была спроектирована для борьбы с червем Code Red, который быстро распространялся, сканируя и заражая веб-серверы. LaBrea эффективно замедляла сканирование, создавая виртуальные машины, которые казались уязвимыми для червя, но на самом деле были ловушками.

Управление идентификацией и доступом

В этом разделе описаны решения, играющие специфическую роль в обеспечении того, чтобы правильные люди имели доступ к нужным ресурсам в правильное время и с правильными привилегиями.

IAM (Identity and Access Management) – это общее название процессов и решений, направленных на управление идентификацией пользователей и контроль доступа к ресурсам. Эти системы позволяют удостоверять личность пользователей, управлять их правами доступа, отслеживать их действия, а также обеспечивать безопасность и конфиденциальность данных. IAM включает в себя функции аутентификации, санкционирования, управления пользователями, ролями и политиками доступа, а также интеграцию с различными приложениями и системами.

История IAM начинается задолго до компьютерной эры. Печати и парольные фразы, использовавшиеся древними цивилизациями, были первыми прообразами IAM. Первые модели (MAC – Mandatory Access Control, DAC – Discretionary Access Control и т. д.) и первые реализации систем управления доступом начали формироваться с конца 1960-х годов.

Более современные модели доступа (RBAC – Role-Based Access Control, ABAC – Attribute-Based Access Control и т. д.), а также IAM как интегрированные системы начали активно развиваться с 1990-х годов. Начиная с 2000-х годов, в решениях IAM начал применяться метод RBA (Risk-Based Authentication).

В условиях постоянной эволюции угроз безопасности и ужесточения требований к соответствию стандартам безопасности, решения IAM становятся не просто мерой безопасности, а стратегическим инструментом, который помогает организациям не только защищать свои активы, но и повышать эффективность и производительность.

- SSO (Single Sign-On) – это метод аутентификации, позволяющий пользователю получить доступ к нескольким приложениям или системам, вводя свои учетные данные только один раз. Это удобный способ управления доступом, который значительно упрощает процесс входа в различные корпоративные или частные сервисы. SSO устраняет необходимость запоминать множество паролей, что снижает риск их утери или взлома. Существуют различные виды SSO, включая корпоративный SSO (для внутренних систем организации), веб-SSO (для онлайн-сервисов) и федеративный SSO (использующий стандарты, такие как SAML и OAuth, для аутентификации через разные домены). Концепция SSO начала развиваться в 1980-х годах, когда организации искали способы упростить управление учетными записями в условиях растущего числа компьютерных систем и приложений. Первые решения SSO предоставлялись компаниями Hewlett-Packard, CA Technologies, Oblix, Magnaquest Technologies и Novell. Развитие облачных технологий в 2000-х годах значительно расширило потребности и возможности для применения SSO.

- MFA (Multi-Factor Authentication) – это метод и технология, которая требует от пользователя предоставления двух или более подтверждений своей личности перед получением доступа к ресурсу. Частным случаем MFA для двух факторов является Two-Factor Authentication (2FA). MFA значительно повышает уровень безопасности, сочетая несколько независимых подтверждений, обычно разного рода: что-то, что пользователь знает (например, пароль или код), что-то, что пользователь имеет (например, смартфон или токен), и что-то, что является частью пользователя (например, отпечаток пальца или скан биометрии лица). Появление предпосылок 2FA относится к 1980-м годам. В качестве первой 2FA чаще всего упоминается система санкционирования транзакций, основанная на обмене кодами через двусторонние пейджеры, которую создала в 1996 году компания AT&T. Первые решения MFA часто включали использование физических токенов или специальных карт. С развитием смартфонов и биометрических технологий с начала 2010-х годов методы MFA стали более разнообразными и доступными.

- IDM (Identity Management, IdM) – решения, управляющие цифровыми идентификаторами пользователей. Это включает в себя процессы создания и удаления учетных записей и идентификаторов пользователей, а также других операций управления. IDM иногда используется как синоним IAM, но правильнее рассматривать IDM как одну из функций IAM. В то время как IDM фокусируется на управлении идентификаторами, IAM предоставляет более комплексный подход, включая механизмы защиты данных и ресурсов от несанкционированного доступа.

- WAM (Web Access Management) – это класс решений, предназначенных для управления доступом к веб-приложениям и онлайн-сервисам. Основная цель WAM – обеспечить безопасный контролируемый удобный доступ к веб-ресурсам для уполномоченных пользователей. Функции WAM – аутентификация и санкционирование, SSO, аудит и мониторинг, управление сеансами. Существуют различные решения WAM, предназначенные для разных типов приложений и сред, включая облачные сервисы, корпоративные порталы и публичные веб-сайты. Развитие WAM началось в конце 1990-х в виде решений SSO. В 2000-х годах WAM начали выделяться в отдельный класс решений и к настоящему времени начали утрачивать актуальность, уступая место современным IAM.

- PIM (Privileged Identity Management, Privileged Account Management или Privileged User Management, PUM) – это технология управления учетными записями, имеющими доступ к конфиденциальным данным или критически важным системам. Это, например, аккаунты суперпользователей, системных администраторов, администраторов баз данных, служб и т. п. PIM фокусируется на создании, обслуживании и отзыве учетных записей с повышенными разрешениями. Инструменты PIM обычно обеспечивают поддержку обнаружения привилегированных учетных записей, управления их жизненным циклом, применение политики надёжных паролей, защиты ключей доступа, мониторинга и отчётности доступа. Концепция PIM возникла в начале 2000-х годов.

- PAM (Privileged Access Management или Privileged Account and Session Management, PASM) – это класс решений, управляющих доступом к критически важным системам и ресурсам в организации. PAM можно считать расширением PIM, поскольку PAM предоставляет более широкий спектр функций для управления привилегированным доступом. Например, своевременное назначение привилегий, безопасный удаленный доступ без пароля, возможности записи сеанса, мониторинг и контроль привилегированного доступа, а также обнаружение подозрительной активности и реагирование на нее. Концепция PAM начала развиваться в начале 2000-х годов. К функциям и разновидностям PAM можно отнести PSM (Privileged Session Management), EPM (Endpoint Privilege Management), WAM (Web Access Management), PEDM (Privilege Elevation and Delegation Management), SAG (Service Account Governance), SAPM (Shared Account Password Management), AAPM (Application-to-Application Password Management или Application Password Management, APM) и VPAM (Vendor Privileged Access Management).

- IGA (Identity Governance and Administration) – это класс решений для управления идентификацией пользователей, их доступом к ресурсам и соблюдением соответствующих политик и нормативов. Решения IGA начали активно развиваться после принятия законов США HIPAA в 1996 году и SOX в 2002 году. Решения IGA управляют жизненным циклом идентификаций, реализуют политику доступа и ролевое управление, а также предоставляют аудит и отчетность. Решения IGA можно рассматривать как дополнение или расширение решений IAM. Интеграция IGA с PAM представляет технологию PAG (Privileged Access Governance).

- PIV (Personal Identity Verification) – это решения для обеспечения надежной верификации личности сотрудников правительства и подрядчиков США. Решения PIV предназначены для усиления безопасности доступа к физическим и информационным ресурсам правительственных учреждений. Это достигается использованием PIV-карт, которые содержат биометрические данные (отпечатки пальцев, фотографии), а также электронные сертификаты и пин-коды для доступа к информационным системам и физическим объектам. Стандарт FIPS 201, разработанный NIST и описывающий PIV, был утвержден в 2005 году.

- IDaaS (Identity as a Service) – это облачная услуга, предоставляющая комплексные решения IAM. IDaaS предназначена для обеспечения безопасного гибкого и масштабируемого управления цифровыми идентификаторами пользователей, включая аутентификацию, санкционирование и учет доступа к ресурсам. IDaaS включает в себя SSO, MFA, управление доступом на основе ролей (RBAC) и политик, синхронизацию учетных записей, интеграцию с различными облачными и локальными приложениями, и т. д. IDaaS тесно интегрирована с другими системами безопасности, такими как системы DLP, CASB и SIEM, обеспечивая комплексный подход к кибербезопасности. Концепция IDaaS начала развиваться в начале 2000-х годов с распространением облачных технологий. Среди первых компаний, предложивших решения IDaaS, можно отметить Microsoft, Okta и OneLogin.

Безопасный доступ к сети

Обеспечение безопасного доступа к сетевым ресурсам оказалось в центре внимания кибербезопасности с массовым распространением Интернета с начала XXI века. Каждое из описанных ниже решений безопасного доступа к сети предлагает специфические методы и стратегии для обеспечения безопасности в сетевой среде, отличающейся высокой динамичностью и разнообразием угроз.

Рассмотрим, как данные технологии помогают организациям адаптироваться к новым вызовам в области кибербезопасности, обеспечивая надежное управление доступом, защиту от внешних и внутренних угроз, а также гибкость и масштабируемость в условиях постоянно меняющегося ландшафта ИТ-инфраструктуры и бизнес-процессов. Этот раздел предоставит вам понимание современных подходов к обеспечению безопасного сетевого доступа, их особенностей, эволюции, преимуществ и потенциальных применений в рамках комплексной стратегии кибербезопасности.

- VPN (Virtual Private Network) – это обобщённое название технологий, позволяющих обеспечить одно или несколько безопасных сетевых соединений поверх другой сети. VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть. VPN используется для защиты сетевого трафика от перехвата и вмешательства. Защита обеспечивается благодаря использованию средств криптографии. VPN часто интегрируется с межсетевыми экранами, системами IDS/IPS и решениями IAM. Первые прообразы VPN появились в 1970-х годах. С 1992 по 1999 годы были разработаны первые популярные протоколы VPN IPsec и PPTP, также известный как PPTN. Другие примеры протоколов VPN включают L2TP и WireGuard. В некоторых реализациях VPN используются протокол SSL/TLS, технология MPLS или другие протоколы и технологии. Компании Cisco и Microsoft сделали ключевой вклад в развитие VPN. В 2001 году появилась реализация OpenVPN, которая быстро стала популярной. Wireguard появился в 2016 году, а в 2020 году был включён в ядро Linux, и на данный момент активно вытесняет OpenVPN как более производительное и простое решение.

- DA (Device Authentication) – различные технологии и методы, используемые для подтверждения подлинности устройств в цифровых сетях и системах. Основные функции — идентификация и проверка подлинности устройств, шифрование и управление доступом. Типы решений отличаются по основе аутентификации: MAC-адреса, сертификаты, уникальные идентификаторы устройств (например, IMEI) и т. д. Аутентификация устройств начала развиваться в 1980-х годах. Развитие технологий Device Authentication привело к появлению концепции NAC, описанной ниже. С развитием интернета вещей (IoT), мобильных технологий и политики BYOD (принеси своё устройство), аутентификация устройств стала еще более важной для обеспечения безопасности сетей, к которым подключаются эти устройства.

- NAC (Network Access Control) – это стандарт и широкий класс решений для управления доступом к сети, который включает в себя идентификацию и аутентификацию пользователей, проверку состояния их устройств, а также применение политик безопасности для управления доступом к сетевым ресурсам. Решения NAC помогают обеспечивать безопасность сети путем контроля доступа на основе определенных критериев клиентских компьютеров, таких как роль пользователя, тип устройства, местоположение и состояние устройства (состояние антивируса, системных обновлений и т. д.). Концепция NAC начала развиваться в начале 2000-х годов. Базовой формой NAC является Port-based Network Access Control (PNAC), определяемый стандартом IEEE 802.1X, принятым в 2001 году. Развитием NAC является подход на основе оценки состояния устройств Trusted Network Connect (TNC), представленный в 2005 году. Примерами специфических реализаций NAC являются решения Cisco Network Admission Control (2004-2011), Microsoft Network Access Protection (2008-2016), Cisco Identity Services Engine (ISE), Microsoft Endpoint Manager, Fortinet FortiNAC, Aruba ClearPass и Forescout NAC.

- ZTA (Zero Trust Architecture) – архитектура безопасности, основанная на принципе нулевого доверия («никому не доверяй, всё проверяй»). ZTA интегрируется с широким спектром сетевых технологий и технологий безопасности, включая идентификацию, аутентификацию, защиту данных, шифрование, сегментацию сети, мониторинг и управление доступом. Термин «нулевое доверие» был придуман Стивеном Полом Маршем в 1994 году. Стандарт OSSTMM, выпущенный в 2001 году, уделял много внимания доверию, а версия этого стандарта 2007 года утверждала «доверие – это уязвимость». В 2009 году Google внедрила архитектуру нулевого доверия, получившую название BeyondCorp. В 2018 году организации NIST и NCCoE опубликовали стандарт SP 800-207 «Архитектура нулевого доверия». После этого, благодаря широкому внедрению мобильных и облачных сервисов, началось распространение решений ZTA.

- SDP (Software-Defined Perimeter) – модель безопасности сетей, основанная на создании динамически настраиваемых периметров вокруг сетевых ресурсов. Модель SDP можно рассматривать как один из способов реализации архитектуры ZTA. В отличие от NAC, более современная модель SDP контролирует не сеанс доступа пользователя или устройства ко всей сети, а каждый запрос доступа к каждому ресурсу индивидуально. Технология SDP использует облачные технологии и программно-определяемые архитектуры для создания строго контролируемых точек доступа, которые могут адаптироваться к изменяющимся требованиям безопасности. SDP также называют “чёрным облаком”, так как инфраструктура приложений, включая IP-адреса и имена DNS, полностью недоступна устройствам, не прошедшим проверку. SDP связана с системами IAM, межсетевыми экранами, системами IDS/IPS и облачными шлюзами безопасности. Концепция SDP начала развиваться в конце 2000-х годов. Ключевой вклад в развитие SDP внесли Defense Information Systems Agency (DISA) и Cloud Security Alliance (CSA).

- ZTNA (Zero Trust Network Access) – это одна из основных технологий в рамках ZTA. В отличие от традиционных моделей безопасности, ZTNA не делает предположений о доверии и требует строгой проверки происхождения и контекста для каждого запроса доступа к ресурсам, независимо от того, откуда идет запрос. Решения ZTNA связаны с SDP и SASE, а также с решениями IAM. В отличие от решений SDP, охватывающим не только доступ к приложениям, но и управление сетевой инфраструктурой, решения ZTNA сфокусированы на управлении доступом пользователя. ZTNA часто рассматривается как более безопасная, гибкая и современная альтернатива традиционным решениям VPN.

- SASE (Secure Access Service Edge) – это сетевая архитектура, объединяющая комплексные функции сетевой безопасности и широкополосного доступа в единую облачную платформу. SASE была разработана для обеспечения безопасного эффективного доступа к сетевым ресурсам в условиях растущего числа удаленных пользователей и распределенных приложений. Это новаторская модель, предложенная компанией Gartner в 2019 году и переосмысливающая традиционные подходы к сетевой безопасности и доступу. SASE объединяет такие функции, как SD-WAN (программно-определяемая широкополосная сеть), безопасный веб-шлюз, облачный доступ к защищенным ресурсам (CASB), обнаружение и предотвращение вторжений (IDS/IPS), и многое другое.

- ZTE (Zero Trust Edge) – это концепция, которая объединяет принципы ZTA с сетевыми технологиями на краю сети (edge computing). Этот подход направлен на обеспечение строгой безопасности для сетевых ресурсов и приложений, размещенных на краю сети, особенно в условиях увеличения числа удаленных пользователей и расширения использования облачных и мобильных технологий. Решения ZTE тесно связаны с ZTNA, SDP и SASE. Модель ZTE предложена компанией Forrester в 2021 году и подобна SASE, но с дополнительным упором на внедрение принципов нулевого доверия для аутентификации и уполномочивания пользователей.

Сетевая безопасность

Этот раздел посвящен обзору решений, предназначенных для защиты сетевой инфраструктуры. В основном это различные прокси-решения в виде фильтров, шлюзов и т. д. В эту группу не входят решения безопасного доступа к сети и некоторые другие решения, которые были описаны в разных группах выше, а также мобильные, облачные и другие решения, описанных ниже.

Каждый инструмент этой группы играет свою роль в создании многоуровневой защитной стратегии. Рассмотрим, как эти различные решения могут быть интегрированы для формирования гибкой эффективной защиты сети, а также рассмотрим их ключевые функции, преимущества и потенциальные применения. Также опишем подгруппы и эволюцию технологий сетевой безопасности.

- FW (Firewall), файрвол, брандмауэр или межсетевой экран – это базовое сетевое устройство или программное решение, предназначенное для контроля и фильтрации входящего и исходящего сетевого трафика на основе заранее установленных правил безопасности. Основная цель межсетевого экрана – защитить компьютеры и внутренние сети от несанкционированного доступа и различных видов сетевых атак, обеспечивая безопасность данных и ресурсов. Основные разновидности файрволов: пакетные фильтры, Stateful Inspection Firewalls (SIF), Application Layer Firewalls (ALF), Next-Generation Firewalls (NGFW). Файрволы часто используются в сочетании с другими системами безопасности, включая системы IDS/IPS, SIEM и VPN. Первая статья о технологии брандмауэров была опубликована в 1987 году инженерами Digital Equipment Corporation (DEC). Компания AT&T Bell Labs также внесла вклад в разработку первых межсетевых экранов.

- DNS Firewall – это решение для мониторинга и контроля DNS-запросов, предотвращающее доступ к вредоносным или подозрительным сайтам. Файрволы DNS отличаются от обычных файрволов тем, что фокусируется исключительно на DNS-трафике. DNS Firewalls могут быть реализованы как аппаратные устройства, программное обеспечение или облачные сервисы. Файрволы DNS часто интегрируются с системами IDS, антивирусами и межсетевыми экранами других типов. Файрволы DNS появились в конце 1990-х годов.