Ошибка программистов, поставившая под угрозу сотни миллионов устройств, будет исправляться несколько лет и вызовет миллиардные потери

В 2013 году авторы популярной библиотеки с открытым исходным кодом Apache Log4j допустили серьёзную ошибку в пакете log4j-core для почти всех версий Log4j от 2.0-beta9 до 2.15.

Эта ошибка оставалась незамеченной более 8 лет. Исследователи Alibaba Cloud сообщили о ней фонду Apache 24 ноября 2021 года. Ввиду выпуска 6 декабря обновления Log4j, уязвимость пришлось обнародовать 9 декабря.

Уязвимость получила наименование Log4Shell и код CVE-2021-44228. Из-за простоты удалённой эксплуатации эта уязвимость получила наивысшую базовую оценку 10,0 в общей системе оценки уязвимостей CVSS.

Под угрозой оказались сотни миллионов компьютеров и других устройств по всему миру. В частности, серверы Google, Apple, Twitter, Amazon Web Services, Cloudflare, Minecraft и других крупных компаний.

Официальный Twitter Apache в июне 2021 года сообщил, что марсианский вертолёт Ingenuity содержит Log4j. Позже этот твит был удалён, но в Интернете ничего не исчезает бесследно. Доказательство находится в веб-архиве.

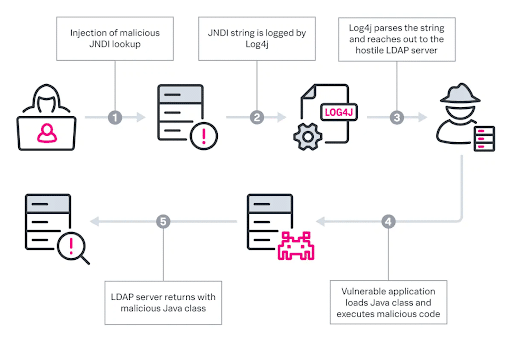

Уязвимость позволяет злоумышленникам удалённо отправлять запросы для выполнения произвольного кода. Затем выполненное действие дает возможность получения полного контроля над уязвимой системой.

Зафиксированы самые актуальные цели взлома:

- майнинг криптовалюты;

- программы-вымогатели;

- добавление информации на сервер;

- кража учетных данных.

Существенной проблемой уязвимости Log4Shell представляется скрытность действий взломщиков. В частности, спонсируемые правительствами группировки, участвующие в кибервойнах, используют данную уязвимость в режиме продвинутой устойчивой угрозы (APT). То есть, взломщики не проявляют никаких признаков проникновения, заметают следы и закрепляются во взломанных системах на долгие годы для шпионских и других подобных целей. Несанкционированный доступ останется даже после исправления уязвимости.

Ещё одна проблема уязвимости Log4Shell состоит в том, что её сложно устранить на многих устройствах. Например, на Smart TV или камерах видеонаблюдения, потому что для них изначально не было предусмотрено удобного обновления компонентов. Поэтому, скорее всего, на полное исправление данной уязвимости потребуется несколько лет.

Аналитики называют Log4Shell самой большой и критической компьютерной уязвимостью за всю историю. Потенциальный ущерб для экономики от этой уязвимости пока сложно оценить. Вероятно, это будут миллиарды долларов. Учитывая количество уязвимых устройств и трудность их “лечения”, Log4Shell смело можно сравнить с COVID-19 для компьютерного мира.

Подобный снимок экрана знаком каждому, кто устанавливал Java. Картинка-пародия, которую мы привели выше, утрирует реальную ситуацию, так как не все 3 миллиарда устройств с Java являются уязвимыми. Однако в любой шутке есть доля правды.

С учётом беспрецедентной критичности уязвимости Log4Shell, осознавая социальную ответственность, компания H-X Technologies готова в короткие сроки помочь защитить и очистить ваши системы от Log4Shell и других уязвимостей, угроз и атак с помощью наших разовых услуг тестирования на проникновение и расследований инцидентов.

Если вам нужно защищаться не разово, а постоянно, и защищать не просто отдельные системы, а всю компанию и её инфраструктуру, наш сервис разведки угроз поможет заблаговременно предупреждать подобные проблемы в вашей компании, а наш сервис управляемого обнаружения и реагирования на инциденты — вовремя выявлять реальные атаки и правильно устранять их.

Если вы разрабатываете собственное программное обеспечение, наши сервисы безопасности приложений помогут вам не допустить в них подобных уязвимостей на этапе проектирования и разработки. Наши услуги DevOps с помощью конвейеров CI/CD и других методов помогут вам снижать риски уязвимостей на этапе производственной эксплуатации приложений и сервисов.

Обратитесь к нам прямо сейчас.

Подпишитесь на наш канал Телеграм, чтобы не пропустить новые статьи нашего блога.