Впровадження відповідності й звітність SOC 2

Що оцінюється в ході аудиту SOC 2?

Фізична, ІТ та інші апаратні засоби, включаючи мобільні пристрої

Додатки та системне ПЗ, таке як ОС і утиліти

Весь персонал, який бере участь в операціях організації

Всі автоматизовані та ручні процедури

Потоки передачі, файли, бази даних, таблиці та вихідні дані, що використовуються

Результат впровадження SOC 2

Результатом впровадження SOC 2 є звіт, який заснований на стандартах AICPA AICPA SSAE й Attestation Standards. H-X Technologies надає аудиторський звіт, спеціально розроблений для постачальників технологічних послуг, компаній SaaS і організацій, які зберігають дані в хмарі.

Типи звітів SOC 2

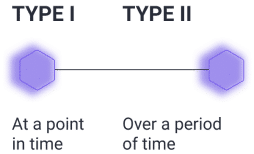

Type I – Звіт типу 1 містить інформацію про дизайн контрольних процедур і результат оцінки системи внутрішнього контролю станом на дату перевірки. Звіт цього типу є відправною точкою для подальшої побудови відповідності SOC 2 Type 2.

Type II – Звіт типу 2 доводить відповідність вимогам за певний проміжок часу. Організація повинна демонструвати дотримання заходів контролю та політик протягом цього періоду, а це зазвичай вимагає певної міри автоматизації та довгострокових зобов’язань.

Ми допоможемо вибрати, який тип звіту потрібен саме вам.

Чому ми найкращі?

Ми пропонуємо вам рішення SOC 2, які гнучко адаптуються під ваш бюджет і потреби.

Обирайте оптимальний рівень гарантій: від доступних консультаційних аудитів, впроваджень спільними зусиллями й звітів з оцінювання контролів, до атестації та Letter of Opinion від наших партнерів, провідних CPA-компаній, включно з лідерами з “великої четвірки”. У будь-якому з цих варіантів ми знижуємо ваші витрати, оптимізуючи процеси впровадження й зберігаючи при цьому відповідність суворим стандартам SOC 2.

Подібної гнучкості та широти варіантів сервісу в єдиному пакеті пропозицій ви не знайдете ні в наших конкурентів у сфері GRC, ні, власне, в CPA.

Резюме сервісу

| ⏳ Тривалість проєкту | В середньому від 5 до 8 місяців з нуля. Швидше, якщо ви керуєте своєю безпекою. Довше, якщо ваша інфраструктура та процеси складні. |

| 🎁 Це може бути безплатним чи мати пробний період? | Безплатна консультація та первинний аналіз бізнес-вимог. Використовуйте нашого віртуального експерта. |

| 💼 Для якого типу бізнесу це потрібно? | SaaS та інші технологічні компанії, фінанси, охорона здоров’я та будь-які сервісні компанії, які обробляють конфіденційні дані. |

| 💡 Коли потрібна ця послуга? | Якщо ви хочете продемонструвати свою відданість інформаційній безпеці, особливо в США. |

| 📈 Ваша вигода | Покращення довіри клієнтів, зниження ризиків безпеки даних, нові можливості для партнерства, уникнення потенційних штрафів і судових витрат. |

| ⚙️ Наші методи та інструменти | Розробка політик та процедур, оцінка ризиків, перевірка контролю доступу, оцінка вразливості, тестування на проникнення, навчання з питань безпеки тощо. |

| 📑 Результати | Остаточний аудиторський звіт із описом відповідності критеріям довірених послуг і областями, що потребують покращення. |

Ознайомтеся з додатковими сервісами та бізнес-кейсами. Надішліть форму для замовлення впровадження SOC 2 або для отримання безкоштовної консультації.